A convergência de TI e OT é muito atraente para aqueles em cargos de liderança em organizações industriais e de infraestrutura crítica porque pode melhorar a eficiência, aumentar a produtividade, reduzir custos, aumentar a visibilidade das operações, levar a uma melhor tomada de decisões e mais.

No entanto, líderes de TI e OT devem estar constantemente cientes de que os cibercriminosos aproveitam as disrupções que acontecem com revoluções e até mesmo evoluções. Aqui estão alguns dos desafios sérios que vêm com a convergência de TI e OT:

Identificar, avaliar e mitigar ameaças aos sistemas de OT é chamado de gestão de risco em OT.

A gestão de riscos em OT está sob o guarda-chuva da gestão de risco cibernético. OT engloba hardware e software que monitoram e controlam processos físicos e equipamentos em indústrias importantes como manufatura, energia, utilidades, transporte e mais.

Como as redes de OT são essenciais para garantir a segurança, confiabilidade e segurança dos processos e infraestrutura industriais críticos, elas devem ser à prova de ciberataques.

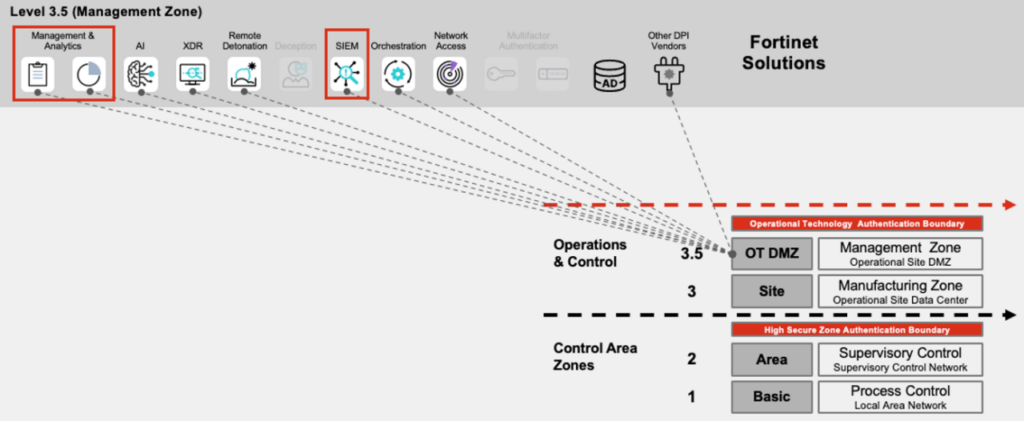

Ter a capacidade de avaliar o que pode dar errado antes que aconteça é crítico para uma proteção superior. A detecção de ameaças em OT usando uma única ferramenta centralizada de gerenciamento de dispositivos é uma das melhores maneiras, se não a melhor, de usar os dados mais recentes para salvaguardar uma organização e sua rede de OT.

A detecção de ameaças em OT é a proteção proativa que todas as organizações de infraestrutura crítica precisam para prevenir desastres potenciais.

Devido às graves implicações que podem vir com intrusões e hacking de ambientes de OT, governos em todo o mundo estabeleceram padrões e regulamentos para proteger cidadãos, organizações e instituições.

Os quatro documentos a seguir do Instituto Nacional de Padrões e Tecnologia (NIST) e da Sociedade Internacional de Automação (ISA) são bons exemplos da orientação que as empresas responsáveis pela tecnologia de OT devem cumprir:

Ao implementar a detecção de ameaças e a prevenção de malware, as organizações podem melhor cumprir com os requisitos e atender aos padrões que os governos exigem.

Para fortalecer os esforços de detecção de ameaças em OT, especialistas em cibersegurança recomendaram a utilização de uma solução de detecção e resposta de endpoint (EDR) que previna, detecte e neutralize ameaças enquanto mantém os ambientes de TI e OT online e funcionando.

Incorporando detecção e resposta precoces, uma equipe de TI pode elevar a postura de segurança da organização e reduzir a interrupção dos negócios por ameaças. O melhor tipo de solução EDR inclui capacidades-chave para proteger endpoints vulneráveis de OT, como:

O FortiEDR garante alta disponibilidade para sistemas de OT, suportando múltiplos e sistemas operacionais legados mesmo em meio a um incidente ou violação de segurança. Ele aproveita a arquitetura Fortinet Security Fabric e se integra com muitos componentes do Security Fabric, incluindo FortiGate NGFWs, FortiSandbox e FortiSIEM.

Outro componente essencial de uma defesa cibernética sólida é a tecnologia de engano. Com as apostas tão altas para intrusão em OT, é vital estar preparado e proativo para limitar o impacto de um ataque.

FortiDeceptor é uma solução que usa iscas ou honeypots que podem ser facilmente implantados em redes de TI e OT. Ao implantar iscas que imitam ativos digitais reais na rede, ele pode atrair atacantes que estão na fase de reconhecimento de uma intrusão.

Uma vez que os invasores atacam a isca, suas atividades podem ser monitoradas e analisadas em tempo real. Então, a análise pode ser usada para criar uma resposta de mitigação e remediação para salvaguardar os ativos digitais da organização.

O FortiDeceptor também possui um recurso de descoberta de ativos que funciona em redes de TI e OT. Ele gera um inventário de ativos de rede usando sniffing de rede passiva para visibilidade de ameaças na rede e implantação automática de iscas.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger