Por Cláudio Fardin, Head of DFIR Team na Brasiline Tecnologia

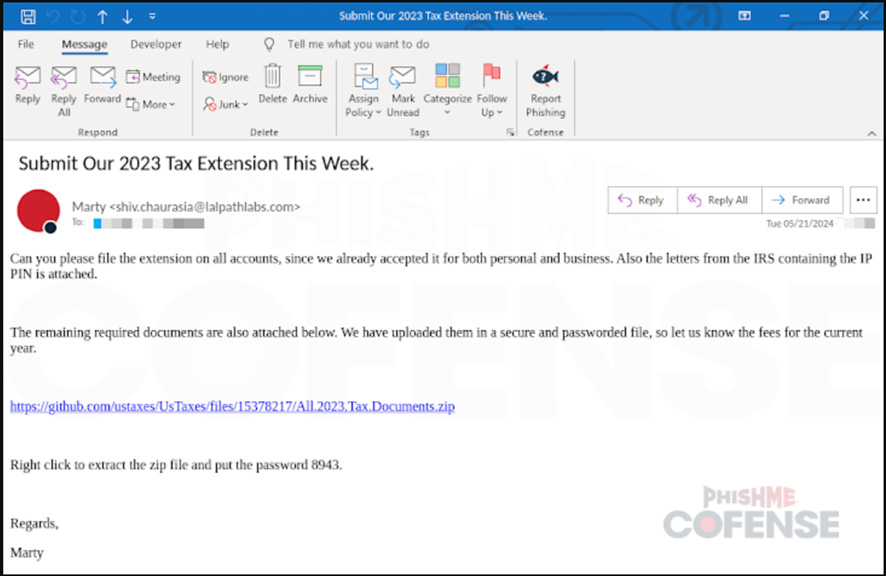

Uma nova campanha de malware focada em temas tributários está direcionada aos setores de seguros e finanças. Essa onda de phishing foi recentemente observada utilizando links do GitHub em e-mails para contornar medidas de segurança e entregar o trojan de acesso remoto Remcos RAT, indicando que o método está ganhando força entre agentes de ameaças.

“Nesta campanha, repositórios legítimos, como o software de declaração de impostos de código aberto UsTaxes, HMRC e InlandRevenue, foram explorados em vez de repositórios desconhecidos e de baixa reputação,” informou Jacob Malimban, pesquisador da Cofense. “O uso de repositórios confiáveis para entregar malware é relativamente novo, em contraste com práticas anteriores em que os agentes de ameaças criavam repositórios maliciosos próprios. Esses links maliciosos podem ser inseridos em comentários de qualquer repositório que permita essa funcionalidade.”

O ponto central dessa cadeia de ataque é o abuso da infraestrutura do GitHub para carregar arquivos maliciosos. Uma variação da técnica, documentada pela primeira vez pela OALABS Research em março de 2024, consiste em agentes de ameaças criarem um "issue" em repositórios conhecidos, anexarem um arquivo malicioso e fecharem o "issue" logo em seguida. Assim, o malware carregado persiste, sem deixar rastros além do link para o arquivo, mesmo que o "issue" nunca seja salvo.

Essa abordagem foi adaptada para induzir as vítimas a baixarem um carregador de malware baseado em Lua, que estabelece persistência em sistemas infectados e permite a entrega de cargas adicionais.

A campanha de phishing identificada pela Cofense utiliza uma estratégia similar, mas com comentários do GitHub em vez de issues. Após anexarem o malware ao comentário, os agentes de ameaças rapidamente excluem o comentário, mantendo o link ativo, que é então propagado via e-mails de phishing.

“E-mails com links para o GitHub são eficazes para contornar a segurança de SEG (Secure Email Gateway) devido à confiabilidade do domínio do GitHub”, destacou Malimban. “Esses links permitem que os agentes se conectem diretamente ao arquivo malicioso, sem redirecionamentos ou o uso de técnicas de desvio como Google redirects ou códigos QR.”

Simultaneamente, uma empresa de cibersegurança revelou novos métodos adotados por phishers, incluindo códigos QR em ASCII e Unicode, além de URLs do tipo “blob”, que dificultam a detecção e o bloqueio de conteúdo malicioso. Segundo especialistas, um URI de blob é usado pelos navegadores para representar dados binários temporariamente mantidos na memória do navegador, facilitando a manipulação de dados, como imagens e arquivos, sem a necessidade de um servidor externo.

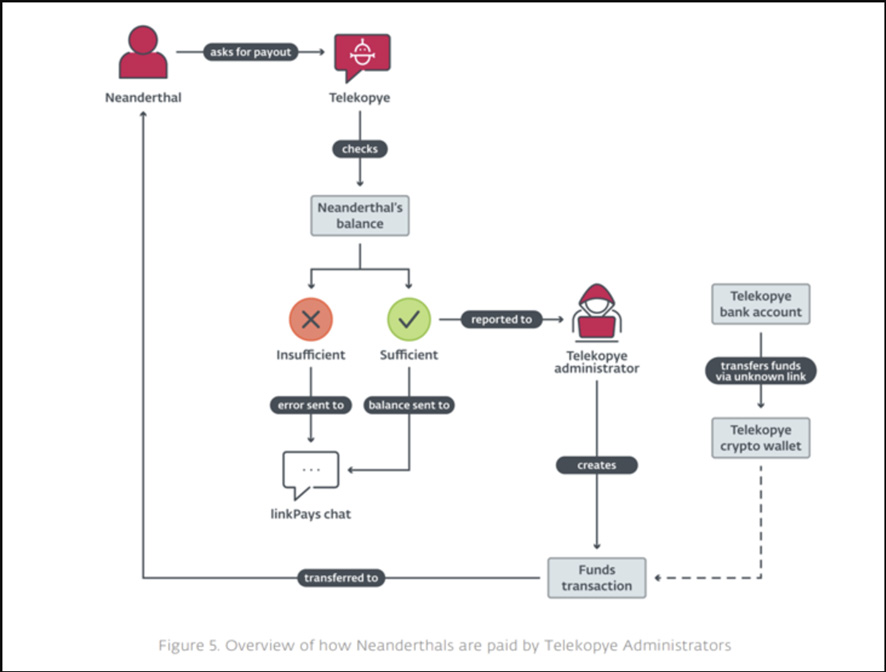

Além disso, uma pesquisa da ESET detectou uma expansão dos ataques de phishing por meio da ferramenta “Telekopye Telegram,” que, além de golpes em plataformas de comércio, agora mira também plataformas de hospedagem como Booking.com e Airbnb.

Em julho de 2024, houve um aumento substancial nas tentativas de golpe com o uso de contas comprometidas de provedores legítimos de acomodação para contatar vítimas em potencial e enganá-las sobre supostos problemas de pagamento.

Os ataques são especialmente eficazes, pois os golpistas utilizam contas legítimas de hotéis para se comunicar diretamente com os alvos, alegando problemas com a reserva e pedindo que os usuários cliquem em um link fraudulento para inserirem suas informações financeiras.

Essas novas técnicas reforçam a necessidade de vigilância contínua e adaptações nas estratégias de defesa contra phishing.

Acompanhe os boletins de cibersegurança da Brasiline Tecnologia para se manter informado sobre os mais recentes ataques, tendências e estratégias de proteção digital. Com nossas análises especializadas, você estará sempre à frente das ameaças que podem comprometer a segurança da sua empresa.

Proteja seu futuro digital com conhecimento!

WezRat Malware: Hackers Iranianos Atacam Organizações Israelenses com Ferramenta Avançada de Espionagem Cibernética

WezRat Malware: Hackers Iranianos Atacam Organizações Israelenses com Ferramenta Avançada de Espionagem Cibernética Ghost Tap: A Nova Ameaça de Saque Usando NFC Relay

Ghost Tap: A Nova Ameaça de Saque Usando NFC Relay Ameaças Digitais na Black Friday: Como os Cibercriminosos Exploram o Comércio Online e a Dark Web

Ameaças Digitais na Black Friday: Como os Cibercriminosos Exploram o Comércio Online e a Dark Web