Está se tornando cada vez mais difícil distinguir entre usuários internos confiáveis em uma empresa e externos desconhecidos ou não confiáveis. Até usuários compatíveis podem se tornar vetores de ataques, como eles entram e saem da rede, muitas vezes com seus dispositivos pessoais.

Consequentemente, os CISOs tiveram que repensar a base para usuários e dispositivos confiáveis que solicitam acesso a recursos de rede. As melhores práticas evoluíram de confiar em tudo dentro da rede, para verificar uma vez e, em seguida, confiar, não confiar em nenhum dispositivo ou usuário e fornecer apenas acesso de privilégios mínimos. A abreviação comum para este modelo de acesso mais recente é o acesso de confiança zero ou “ZTA”.

Os requisitos do ZTA foram refinados para mais de uma década após a cunhagem original do prazo. O mais recente documento Zero Trust Architecture do NIST reconhece que ZTA é um trabalho em andamento. Então, em vez de definir as especificidades da arquitetura, ele oferece um conjunto de princípios orientadores e conselhos profissionais de segurança a pensar na transição para ZTA como uma jornada.

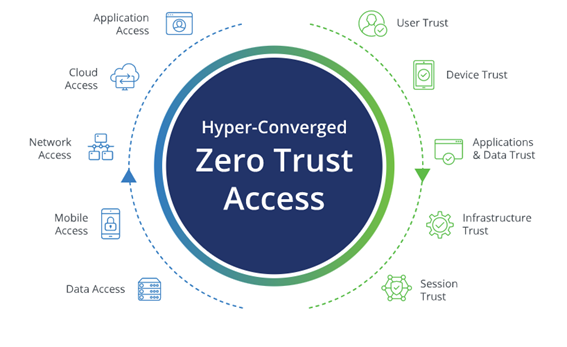

Como companheira do CISO nessa jornada, a Fortinet desenvolveu uma abordagem holística para um ZTA eficaz.

Existem três pilares para esta abordagem:

Vendo e controlando quem está na rede

A empresa digital sem fronteiras oferece suporte a uma variedade crescente de usuários. Além do funcionário tradicional, existem empreiteiros, parceiros da cadeia de suprimentos e clientes que exigem acesso a dados e aplicativos, que podem residir no local ou na nuvem. Regular o acesso aos recursos da rede envolve a identificação do usuário solicitando acesso e verificando se o usuário tem autoridade para acessar os recursos solicitados.

Identificação e autenticação resistentes a violação

As identidades dos usuários são prontamente comprometidas. Pessoas mal intencionadas podem obter nomes de usuário e senhas por meio de força bruta, ou por táticas de engenharia social, como e-mail phishing. Por esse motivo, as empresas estão adicionando autenticação multifator (MFA) a seus processos de login.

MFA inclui algo que o usuário sabe, como um nome de usuário e / ou senha, e algo que o usuário possui, como um dispositivo de token que gera um código de uso único ou um gerador de token baseado em software. Em 2024, 70% dos aplicativos devem usar o MFA.

Autorização de privilégios mínimos

O segundo desafio é impedir que usuários autenticados abusem de seus privilégios de acesso. Para este fim, CISOs deve exigir políticas de acesso de privilégios mínimos, que restringem o acesso mínimo de que um usuário precisa, com base sobre seu papel na organização. Soluções de autenticação e autorização devem ser integradas à infraestrutura de segurança de rede da empresa para permitir a aplicação automatizada e fácil gerenciamento de políticas de acesso de privilégios mínimos.

Também é importante garantir que essas intervenções de segurança não prejudiquem a produtividade ou a qualidade da experiência de usuário. Os CISOs devem optar por soluções ZTA que suportam a funcionalidade de logon único (SSO) e desempenho com latência mínima. Ambos os recursos ajudam a facilitar a conformidade e minimizar a fadiga do usuário.

Vendo e controlando o que está na rede

Embora os CISOs estejam, com razão, preocupados com o comportamento imprevisível dos usuários, eles devem prestar atenção aos dispositivos que acessam suas redes. Isso inclui dispositivos de usuário final (desktop e celular), equipamentos de escritório em rede, sistemas front-end de varejo (por exemplo, ponto de venda), tecnologias operacionais e vários sensores distribuídos e outros dispositivos conhecidos coletivamente como Internet das Coisas (IoT).

Os CISOs podem ajudar administradores de segurança a abordar os desafios de gerenciamento de endpoint, dando-lhes as ferramentas de que precisam para descobrir, categorizar e controlar o acesso de maneira eficiente para tudo o que está na rede.

O NAC deve fornecer visibilidade em segundos

Para saber o que está na rede a qualquer momento, os CISOs precisam de ferramentas de controle de acesso à rede (NAC) que pode identificar automaticamente e criar o perfil de cada dispositivo à medida que solicita acesso à rede. Durante o processo de descoberta, a solução NAC deve detectar o desvio de autenticação MAC (MAB) tentativas de ataque e registrar esses incidentes.

Os processos NAC devem ser concluídos em segundos para minimizar o risco de comprometimento do dispositivo. Por esta razão, os CISOs devem ser cautelosos com as soluções que dependem da varredura de tráfego. Essas soluções permitem que os dispositivos se conectem a rede durante a identificação.

A microssegmentação permite o controle ZTA

A aplicação de políticas de controle de acesso é essencial para todos os dispositivos, mas é particularmente desafiador com dispositivos IoT. Normalmente, são dispositivos de baixo consumo de energia e de forma pequena, sem CPU ou memória extra para suportar processos de segurança. Eles também tendem a apresentar sistemas operacionais não padronizados que não são necessariamente compatíveis com ferramentas de segurança de endpoint usadas para protegê-los. Portanto, a segurança do dispositivo não é confiável e a rede em si precisa fornecer a segurança necessária.

Devido à grande escala da implantação de IoT, os CISOs devem priorizar o controle de IoT ao considerarem as soluções ZTA

Tal como acontece com os outros componentes da solução ZTA, os NGFWs devem ser arquitetados para que possam processar todos tráfego intersegmentar com latência mínima. Isso irá garantir que o mecanismo de controle do dispositivo ZTA não seja um obstáculo à produtividade em toda a organização.

Os CISOs devem garantir que administradores de segurança têm as ferramentas de que precisam para eficientemente descobrir, categorizar e controlar tudo que está na rede.

Controle de dispositivos gerenciados fora da rede

Controlar os dispositivos gerenciados quando eles saem da rede é um desafio, porque mesmo que os dispositivos sejam seguros a primeira vez que se conectam à rede, eles podem ser comprometidos enquanto estão offline e infectar a rede quando retornam.

Para superar esse desafio, os CISOs devem considerar a segurança do terminal como parte de uma solução ZTA. Uma segurança de endpoint deve fornecer controle de higiene fora da rede, incluindo verificação de vulnerabilidade, filtragem da web e patching políticas.

Ele também deve fornecer opções seguras e flexíveis para conectividade de rede privada virtual (VPN). Tal como acontece com as ferramentas de gerenciamento de identidade, a solução de segurança de endpoint deve suportar a funcionalidade SSO para facilidade de uso.

Resumo

Trabalhar com os principais provedores de segurança de rede e selecionar ferramentas integradas e automatizadas pode ajudar a superar os principais desafios do acesso à rede ZTA: saber quem e o que está na rede, controlando seus acessos a recursos e mitigação dos riscos que tal acesso acarreta.

Você também pode querer saber sobre isso:

Fortlev foi um dos clientes Brasiline que optaram pela solução Fortinet Zero Trust Network Access

A empresa necessitava fortalecer a segurança do ambiente tecnológico, mantendo sua estrutura 24×7 e acompanhando as tendências do mercado. Com isso, oferecemos, juntamente com a Fortinet, a solução Fortinet ZTNA.

Aqui você confere o case completo e todos os benefícios que a solução pode proporcionar para a Fortlev.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger