Em reconhecimento aos mais de 50 anos desde que o primeiro vírus de computador foi descoberto, a Fortinet forneceu uma breve visão histórica do malware de computador desde a era pré-internet até o mundo atual de botnets, ransomware, vírus, worms, e mais.

Para começar, aqui estão algumas terminologias básicas:

Os primeiros anos

1971: A primeira prova de conceito

Antes da internet existir, pelo menos na forma que conhecemos hoje, havia a Rede de Agências de Projetos de Pesquisa Avançada, ou ARPANET. Ela começou em 1967 para tentar conectar computadores remotos. Os primeiros computadores foram conectados em 1969 e, um ano depois, foi desenvolvido o Network Control Program (NCP) (o predecessor da pilha TCP/IP moderna). O NCP foi a primeira camada de transporte de rede a permitir que os dados fluíssem de um computador para outro.

Nessa época, o primeiro microprocessador foi desenvolvido, o Intel 4004. Foi o primeiro CPU de uso geral produzido comercialmente.

Em 1971 também viu a estreia da primeira prova de conceito de vírus do mundo, apelidada de “The Creeper”. Embora creditado e referenciado por várias entidades como o primeiro vírus de computador do mundo, o Creeper na verdade exibia o comportamento de um worm. Baseado em um conceito articulado pela primeira vez pelo matemático alemão John von Neumann na década de 1940, foi construído na BBN (uma empresa americana de pesquisa e desenvolvimento posteriormente adquirida pela Raytheon) pelo engenheiro Bob Thomas. Ele se espalhou pelos computadores ARPANET e postou a seguinte mensagem:

"Eu sou a trepadeira, me pegue se puder!"

Como seus sucessores de worms modernos, ele se espalhou por meio de um protocolo de rede. A intenção não era por motivos maliciosos ou desonestos, mas para ver se a mensagem poderia se propagar para outros computadores via ARPANET.

1982: O primeiro vírus para Mac

O primeiro vírus de computador encontrado, apelidado de “Elk Cloner”, foi projetado para atingir computadores Apple II. Foi escrito por um jovem de 15 anos, que escrevia esses programas para pregar peças em seus amigos. O vírus residiria na memória e procuraria um disquete limpo para infectar. Apresentou a seguinte mensagem:

Na quinquagésima inicialização, Elk Cloner exibiria um poema para o usuário:

Elk Cloner: O programa com personalidade

Ele vai entrar em todos os seus discos

Ele vai se infiltrar em suas fichas

Sim, é o Cloner!

Vai grudar em você como cola

Também modificará a RAM

Envie o Cloner!

1986: O primeiro vírus de PC

Nessa época a computação ainda era rudimentar (lenta e não conectada à internet). As primeiras iterações da internet foram relegadas a governos e universidades. Levaria pelo menos três anos para que os Provedores de Serviços de Internet (ISPs) começassem a fornecer acesso público à Internet, em 1989.

Claro, os Bulletin Board Systems (BBS) existiam, mas eles exigiam fazer uma chamada telefônica para um ponto de presença direto (POP) hospedado pelo operador BBS. As conexões com o BBS eram geralmente limitadas à audiência local do BBS porque as ligações telefônicas para o BBS de fora do código de área eram cobradas por minuto, tornando-as bastante caras.

No entanto, 1986 também viu o lançamento do primeiro vírus para PC, apelidado de “Brain”. Ele mudou o mundo da segurança da informação como o conhecemos hoje. Originou-se no Paquistão, mas rapidamente se espalhou pelo mundo para a Europa e América do Norte. Ironicamente, o vírus havia se replicado de máquina em máquina por causa de uma contramedida antipirataria.

Na notificação, afirmou:

Bem-vindo ao Dungeon (c) 1986 Amjads (pvt) Ltd VIRUS_SHOE RECORD V9.0 Dedicado às memórias dinâmicas de milhões de vírus que não estão mais conosco hoje - Obrigado DEUS!!! CUIDADO COM O er..VIRUS : este programa está pegando o programa segue depois dessas mensagens....$#@%$@!!

Bem-vindo ao Dungeon © 1986 Basit & Amjads (pvt). SERVIÇOS DE COMPUTADOR CÉREBRO 730 NIZAM

LBOCK ALLAMA IQBAL TOWN LAHORE-PAQUISTÃO TELEFONE: 430791,443248,280530. Cuidado com esse VÍRUS.... Contate-nos para vacinação...

1988: O worm Morris

A diferença entre um vírus e um worm é que um worm não precisa de interação humana para se propagar. Há mais de 30 anos, nasceu o primeiro worm do mundo. Foi chamado de worm Morris, em homenagem ao seu autor, Robert Morris. Este worm não era malicioso. Ele foi criado como uma prova de conceito para ver se a replicação prática era possível.

O Sr. Morris foi o primeiro condenado sob a Lei de Fraude e Abuso de Computadores. No entanto, mais tarde, ele se tornou um empresário de sucesso e foi premiado no Instituto de Tecnologia de Massachusetts (MIT).

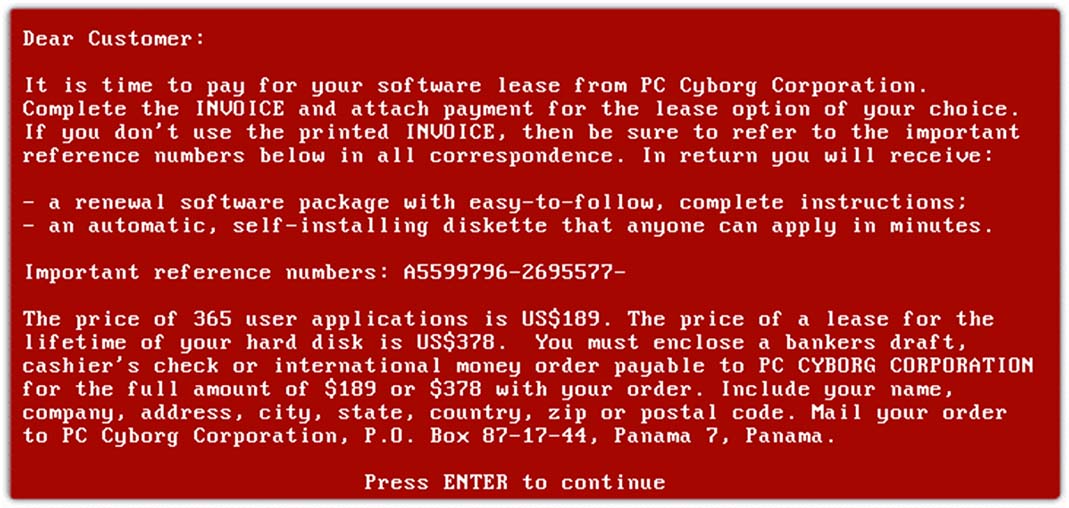

1989: O primeiro ransomware do mundo

Em 1989, o Trojan AIDS foi lançado, tornando-se o primeiro ransomware observado no mundo. Coincidentemente, o acesso à internet também foi disponibilizado publicamente pela primeira vez em 1989, por meio de um ISP chamado TheWorld, fora dos Estados Unidos. No entanto, o ransomware não aproveitou a conectividade com a Internet para infectar e atingir as vítimas até 2005.

Em 1989, o vírus da AIDS humana era altamente atual e relevante em todo o mundo, semelhante às notícias atuais relacionadas ao COVID-19. O Trojan AIDS foi enviado por correio (sim, correio físico, não e-mail) para pesquisadores de AIDS em todo o mundo através de 20.000 disquetes infectados. Depois de rodado, o disco continha um questionário sobre AIDS. Mas na nonagésima reinicialização, ele mudou os nomes dos arquivos para strings criptografadas e os escondeu do usuário.

O Trojan AIDS foi atribuído ao falecido Dr. Joseph Popp, que alegou ter criado o ransomware para doar os fundos que coletou para a pesquisa sobre AIDS. No entanto, outros relatórios afirmam que ele estava chateado com a Organização Mundial da Saúde depois de ser rejeitado por eles para um emprego. Em uma nota interessante, o Dr. Popp não enviou nenhum de seus disquetes para pesquisadores nos EUA.

1992: Michelangelo

Michelangelo foi o próximo vírus de alto perfil a causar um impacto significativo. Ele era um vírus do setor de inicialização que visava partições do DOS. Foi escrito em Assembly e, como seus antecessores, foi espalhado por meio de disquetes devido ao seu direcionamento ao registro mestre de inicialização e à infecção de armazenamentos de disquetes anexados, permitindo que ele se espalhasse durante o processo de cópia e carregamento.

Chamava-se Michelangelo porque havia sido programado com uma bomba-relógio — uma instrução para despertar em 6 de março, aniversário de Michelangelo. O que o tornou infame foi que, depois que foi descoberto, houve muita cobertura da mídia alertando os usuários para deixar seus computadores desligados naquele dia ou alterar a data em suas máquinas para um dia antes para evitar serem afetados.

Esta foi a primeira vez que um vírus recebeu tanta atenção da grande mídia.

1994-95: A cena warez e os primeiros ataques de phishing

À medida que o uso da Internet ganhou força nos Estados Unidos com o lançamento de serviços como America Online (AOL), CompuServe e Prodigy, o mesmo aconteceu com o crescimento de golpes e phishing. Para muitos que cresceram nas salas de bate-papo da AOL, a cena progz (gíria para programas) e warez (gíria para software) de meados dos anos 90 foi revolucionária. Como o acesso discado à Internet era bastante caro, sendo provisionado a cada minuto, muitos agentes de ameaças estavam interessados em roubar credenciais de conta.

Novos programas começaram a ser negociados em salas de bate-papo de warez ilícitas que continham punterz (para expulsar pessoas do ar), phishing progz (para roubar contas de usuários) e ferramentas usadas para gerar cartões de crédito aleatórios. Um dos programas mais famosos foi o AOHell, uma brincadeira com o nome AOL, que continha um criador de contas aleatório que usava contas de cartão de crédito criadas aleatoriamente para abrir uma conta gratuitamente por um mês.

Ele também continha uma das primeiras evidências de phishing. Os falsos bots automatizados de mensagens instantâneas da AOL enviaram mensagens instantâneas indiscriminadas aos alvos, solicitando que verificassem as credenciais de suas contas, alegando que havia um problema com o faturamento ou algum problema semelhante.

Para continuar conversando com o bot, a vítima teria que “verificar sua identidade” digitando seu nome de usuário e senha. Essas informações foram coletadas pelos usuários do programa AOHell para usar ou vender o acesso gratuito à conta e spam.

1999/2000: Aparece o primeiro botnet

Em 2000, o acesso de banda larga estava começando a ganhar força além daquelas organizações que podiam pagar o acesso a uma linha T1 por meio de conexões DSL (Digital Subscriber Line). Usuários domésticos e organizações agora podem estar online 24 horas por dia, 7 dias por semana. E nos anos seguintes, os cibercriminosos exploraram esse acesso onipresente ao inaugurar a era dos botnets e worms.

Quando as botnets chegaram, o termo evocou pensamentos da Skynet, a vilã corporativa fictícia dos filmes do Exterminador do Futuro. Mas a IA ainda era o domínio da ficção científica (e, claro, 22 anos depois, ainda estamos apenas nos estágios iniciais da IA).

Simplificando, um botnet é um grupo de computadores comprometidos sob o comando e controle de um operador.

O primeiro botnet observado foi o botnet EarthLink Spam, que estreou em 2000. Tinha uma tarefa simples: enviar grandes quantidades de spam. O EarthLink Botnet foi responsável por 25% de todo o spam de e-mail na época, cerca de 1,25 bilhão de mensagens no total.

No entanto, o GTbot foi introduzido em 1999, tornando-se o primeiro botnet real. Em termos de malware, era muito rudimentar. Essencialmente, ele se espalhou para outras máquinas e recebeu comandos via IRC. Esses comandos foram emitidos por controladores GTbot, que usaram essa rede de dispositivos afetados (conhecidos como zumbis) para lançar ataques distribuídos de negação de serviço (DDoS).

A ascensão do worm

2000: EU TE AMO 2000 Blaster Sasser

O worm I LOVE YOU abriu o milênio com uma cobertura significativa da mídia porque se espalhou pelo mundo em velocidade recorde. O worm I LOVE YOU foi criado por Onel De Guzman, um estudante universitário nas Filipinas.

O worm I LOVE YOU se propagou usando vários mecanismos. Primeiro, foi enviado aos usuários por e-mail como um anexo malicioso, “LOVE-LETTER-FOR-YOU.vbs.txt”. Quando aberto pela vítima, o worm procura o catálogo de endereços do Microsoft Outlook da vítima e envia e-mails que se passam pela vítima e se replicam como um anexo.

Essa nova abordagem fez com que milhões de computadores fossem infectados em poucos dias, já que muitas pessoas confiavam nos e-mails vindos de associados confiáveis, incluindo amigos, familiares e colegas.

2003: Blaster (MSBlast, lovesan)

Em agosto de 2003, muitos indivíduos e organizações estavam conectados à Internet usando uma conexão de banda larga. Isso deu origem a worms recordes e ataques semelhantes a worms.

Em 11 de agosto de 2003, Blaster (também conhecido como MSBlast e lovesan) foi lançado. Usuários domésticos e trabalhadores de grandes organizações ficaram chocados quando suas máquinas repentinamente experimentaram a temida “Tela Azul da Morte” (BSOD) e reinicializaram. O que eles não sabiam era que haviam sido interrompidos pelo worm Blaster.

O Blaster teve como alvo uma vulnerabilidade de RPC (chamada de procedimento remoto) nos sistemas operacionais Microsoft Windows XP e 2003 para se propagar em todo o mundo. O objetivo do worm era realizar um ataque de inundação de SYN contra o windowsupdate.com para impedir que as máquinas acessassem as atualizações. Felizmente para a Microsoft, o autor cometeu o erro de direcionar o Blaster para o domínio errado. O domínio windowsupdate.com não era essencial, pois as máquinas usavam windowsupdate.microsoft.com para receber suas atualizações.

As intenções dos autores foram reveladas em uma mensagem sinistra encontrada no binário do malware:

Eu só quero dizer TE AMO SAN!!

Billy Gates Por que você torna isso possível? Pare de ganhar dinheiro

e conserte seu software!!

O alvorecer do cibercrime

2005: Mytob/Zotob, combinando worms/backdoors/botnet

Antes do Mytob, o mundo do malware era limitado principalmente aos entusiastas que criavam malware com o desejo de criar travessuras ou pura curiosidade. No entanto, as variantes Mytob/Zotob mudaram tudo.

Mytob essencialmente combinou a funcionalidade de um worm/backdoor/botnet. É uma variante do MyDoom e foi criado pelo mesmo codificador que criou o worm Zotob. Mytob infectou máquinas vítimas de duas maneiras. Ele chegou por e-mail por meio de anexos maliciosos ou vulnerabilidades exploradas no protocolo LSASS (MS04-011) ou RCP-DCOM (MS04-012) e usou a execução remota de código. Ele também utilizou o catálogo de endereços da vítima para se propagar e procurou outras máquinas por meio de varreduras de rede para ver se elas poderiam ser comprometidas.

O Mytob foi um dos primeiros vírus a bloquear ou trabalhar especificamente contra o software antivírus, impedindo a conectividade da máquina das vítimas a vários sites de atualização.

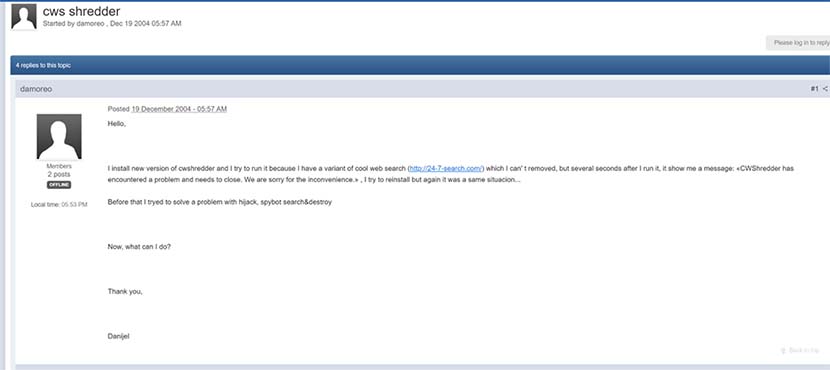

A era do spyware

2005: CoolWebSearch e BayRob

CoolWebSearch, comumente conhecido como “CWS, foi a primeira operação de crime cibernético a sequestrar resultados de pesquisa do Google, sobrepondo os resultados de pesquisa com os dos próprios agentes de ameaças. Isso foi feito para roubar cliques do Google. O CWS foi distribuído com mais frequência usando downloads drive-by ou programas de adware. Era tão difundido e difícil de remover que voluntários desenvolveram programas e fóruns da web para ajudar a remover infecções CWS gratuitamente.

Um ataque semelhante apareceu vários anos depois, em 2007. Ele usou uma variação de resultados de busca de sequestro do eBay. Foi descoberto quando uma mulher em Ohio comprou um carro por vários milhares de dólares e o veículo nunca chegou. As autoridades determinaram mais tarde que este carro nunca havia sido listado para venda e que sua máquina tinha um malware que injetava listagens falsas em seu dispositivo por meio do malware BayRob. Em um ótimo exemplo de gato e rato, o FBI esperarou pacientemente por anos para que os cibercriminosos cometessem um erro, o que culminou em suas prisões em 2016.

De spyware a espião versus espião e a descoberta de armas cibernéticas de estados-nações

2010: Stuxnet

O início da década de 2010 foi a primeira descoberta de malware de estado-nação sendo usado para direcionar dispositivos de Serviços de Controle Industrial (ICS) – especificamente, dispositivos de controle de supervisão e aquisição de dados (SCADA). O Stuxnet provou ser o primeiro malware específico de um estado-nação visando infraestrutura crítica. O Stuxnet visava especificamente organizações no Irã, mas logo se espalhou para outros sistemas SCADA em todo o mundo.

2011: Regin

O Regin é um Trojan de Acesso Remoto (RAT) altamente modular. Isso permitiu que ele fosse altamente flexível, adaptando-se a um ambiente direcionado. O Regin também teve sucesso porque foi muito inócuo em sua operação. Os arquivos que foram exfiltrados geralmente eram mantidos em um contêiner criptografado. Mas, em vez de ser armazenado em vários arquivos, tudo foi mantido em um único arquivo, evitando assim levantar suspeitas de administradores de sistema ou software AV.

2012: Flame

O Flame foi considerado o malware mais avançado já encontrado no momento da descoberta. Ele tinha tudo - uma capacidade semelhante a um worm para se espalhar através de redes LAN, poderia gravar e capturar capturas de tela e áudio, poderia escutar e gravar conversas do Skype e poderia transformar estações de trabalho Bluetooth em beacons de escuta que poderiam então exfiltrar e mover arquivos para outros beacons , enviando arquivos para um servidor C2 predeterminado. O Flame visava principalmente organizações no Oriente Médio.

O início da era moderna do ransomware

2011/12: Reveton

O Reveton não foi o primeiro “ransomware” da era conectada à Internet. Essa distinção pertence ao GPCODe (2005) e outros. No entanto, o Reveton era o arquétipo do ransomware moderno, ajudando a estabelecer a aparência que ainda existe até hoje, incluindo a onipresente tela de bloqueio que fornece detalhes do que aconteceu, como pagar o resgate, como descriptografar arquivos, etc.

A Reveton também gerou muita imprensa porque tinha todas as características de ser administrada por uma organização profissional de cibercriminosos.

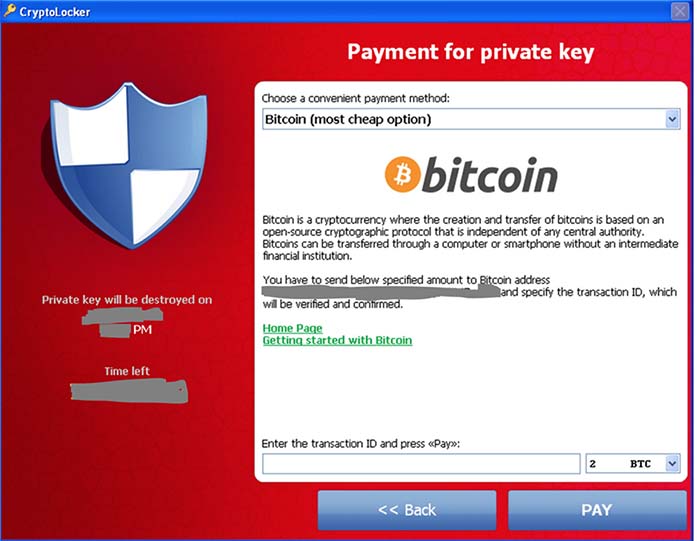

2013: CryptoLocker - a chegada da criptomoeda como opção de pagamento

CryptoLocker foi o primeiro ransomware a exigir pagamento via Bitcoin. O preço da descriptografia era de dois BTC, que em 2013 (dependendo do prazo) estava entre US$ 13 e US$ 1.100, o que rendeu aos agentes de ameaças uma quantia modesta.

2013: DarkSeoul e Lazarus

Além do ransomware, 2013 também inaugurou a era dos sinistros ataques patrocinados pelo Estado. DarkSeoul, como um ataque foi chamado, teve como alvo a emissora coreana SBS e instituições bancárias na Coreia do Sul em 20 de março de 2013. O malware usado neste ataque, Jokra, teve como alvo o registro mestre de inicialização (MBR) de um dispositivo e os substituiu. Muitos usuários de provedores de serviços de internet, telecomunicações e caixas eletrônicos também foram afetados, pois suas redes ficaram offline. Esse ataque foi atribuído a Lazarus (Coreia do Norte), que também atacou a Sony Corporation em 2014 ao vazar informações confidenciais em resposta a “The Interview”, um filme que zombou do líder norte-coreano Kim Jong Un.

2015: Browser Locker e falsos golpes de suporte técnico (BSOD)

Embora tecnicamente não seja um malware, os primeiros golpes de suporte técnico e várias variantes de bloqueio de navegador apareceram pela primeira vez em 2015. Esses ataques incômodos imitam essencialmente o ransomware, fazendo com que as vítimas entrem em pânico e liguem para um número de suporte.

O esquema implantou JavaScript malicioso em sites legítimos que foram comprometidos.

2016: A primeira botnet IoT chega

A chegada de Mirai surpreendeu muitos. Foi o primeiro botnet a ter como alvo dispositivos IoT.

Ao contrário dos dispositivos tradicionais de rede e de usuário final, a maioria dos dispositivos IoT não é mantida. Ou seja, eles não recebem atualizações de forma automatizada, como um computador ou smartphone. Em vez disso, eles são frequentemente negligenciados e dificilmente são atualizados, geralmente porque as atualizações exigem que eles sejam atualizados (ou seja, colocados offline para que o software e o firmware possam ser totalmente substituídos), o que pode ser inconveniente ou até mesmo desastroso porque os dispositivos atualizados podem ser bloqueados (ou seja, permanentemente inoperante) se feito de forma errada.

O Mirai não foi apenas um ataque de alto perfil porque era novo, mas também porque foi capaz de acumular um exército global de botnets em tão pouco tempo, permitindo redirecionar o tráfego da Internet para sites direcionados de sistemas infectados em todo o mundo.

2017: ShadowBrokers (NSA), WannaCry, Petya/NotPetya

O vazamento de ShadowBrokers da Agência de Segurança Nacional dos Estados Unidos (NSA) foi sem precedentes e devastador - não apenas porque revelou malware secreto sendo desenvolvido nos mais altos níveis do governo dos EUA, mas também porque os agentes de ameaças efetivamente redirecionaram as ferramentas e explorações que foram lançadas . Essas ferramentas, codinome “Fuzzbunch”, eram uma estrutura de exploração desenvolvida pela NSA. Parte da estrutura incluía malware conhecido como DoublePulsar, um ataque de backdoor que continha o infame exploit “EternalBlue”.

EternalBlue foi uma exploração de dia zero que a NSA manteve em seu arsenal que visava o protocolo SMB (Server Message Block) da Microsoft (CVE-2017-0444).

Mais tarde, foi usado para espalhar o infame WannaCry, Petya/NotPetya ransomware, com consequências desastrosas.

2017: Mineração de criptomoedas

Embora as ameaças relacionadas a criptomoedas tenham sido inicialmente relegadas a roubos de carteiras de Ransomware ou criptomoedas, 2018 introduziu um método nunca visto antes. O XMRig é um aplicativo de mineração escrito para minerar a criptomoeda Monero e não é malicioso.

Ele funciona utilizando ciclos de CPU não utilizados em uma máquina para ajudar a resolver vários problemas matemáticos usados na mineração de criptomoedas. No entanto, as gangues cibernéticas começaram a instalar clandestinamente o XMRig em máquinas e dispositivos comprometidos e, em seguida, coletar e agregar os dados resultantes para seu próprio lucro criptográfico.

Vulnerabilidades comuns exploradas por vários invasores criminosos utilizaram explorações conhecidas nos servidores Apache Struts, Oracle Weblogic e Jenkins. Como resultado, esses ataques foram relegados a organizações que usavam essas tecnologias e, mais importante para os invasores, as poderosas CPUs dos dispositivos em que eram executados. Essas vulnerabilidades também foram visadas porque eram exploráveis remotamente. Para agravar as coisas, muitas dessas máquinas voltadas para a Internet também provavelmente não seriam corrigidas, seja por descuido ou preguiça, permitindo que os agentes de ameaças as aproveitassem para obter lucro.

2019: GandCrab e o surgimento do Ransomware as a Service

O GandCrab inaugurou uma nova onda que aumentou o volume dos ataques ao fornecer ransomware para as massas. Ele aperfeiçoou o modelo de negócios conhecido como Ransomware-as-a-Service (RaaS). O RaaS deu aos autores do GandCrab o luxo de trabalhar em seu código enquanto outros executavam as violações reais. Nesse modelo, os afiliados fariam todo o trabalho sujo.

Isso provou ser lucrativo para ambas as partes, pois os autores não precisavam correr o risco de encontrar e infectar alvos, e os afiliados não precisavam gastar tempo tentando desenvolver o ransomware. O GandCrab também parece ter seguido o processo de desenvolvimento Agile, com lançamentos menores e maiores implantados sempre que os autores acharem adequado. O GandCrab anunciou mais tarde sua aposentadoria em junho de 2019, depois de alegar ter arrecadado US $ 2 bilhões, provavelmente porque estava sentindo o calor das autoridades.

Curtiu o conteúdo? Acompanhe mais notícias no Blog Brasiline

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger