O modelo Zero Trust, introduzido pela primeira vez em 2010 pela Forrester Research em colaboração com o National Institute of Standards and Technology (NIST), não é um conceito novo.

Em vez de usar a abordagem tradicional de “confiar, mas verificar”, o modelo Zero Trust implementa “Nunca confie, sempre verifique” como seu princípio orientador.

O modelo Zero Trust é baseado nos três pilares a seguir:

A confiança na confiabilidade de uma solicitação é alcançada por meio da construção de contexto, que por sua vez depende de autenticação forte, autorização, integridade do dispositivo e valor dos dados acessados.

Do Zero Trust nasce o ZTNA

Do conceito Zero Trust nasceu a solução ZTNA dos vendors de cibersegurança. O Fortinet ZTNA por exemplo, estende os princípios do ZTA para verificar usuários e dispositivos antes de cada sessão do aplicativo, confirmando que atende à política da organização.

A rede é hostil

A rede deve ser tratada como comprometida e, portanto, hostil. Isso significa que você precisa remover a confiança da rede.

Em uma arquitetura de confiança zero, a confiança inerente é removida da rede. Só porque você está conectado a uma rede, não significa que você deva poder acessar tudo nessa rede. Cada solicitação para acessar dados ou um serviço deve ser autenticada e autorizada em relação a uma política de acesso. Se uma conexão não atender à política de acesso, a conexão será interrompida.

Ganhe confiança dinamicamente

Se você remover a confiança da rede, deverá ganhar confiança em seus usuários, dispositivos e serviços. Em vez de tirar um instantâneo enquanto o usuário, dispositivo ou serviço se conecta à sua rede e aceitar que a permissão resultante persista, você deve avaliar continuamente a confiabilidade dessas conexões.

Para usuários que acessam serviços, você deve criar confiança na identidade e no comportamento do usuário e na integridade do dispositivo antes que eles possam acessar o serviço. Para serviços que interagem entre si, como troca de dados usando uma API, isso é feito garantindo que os serviços certos estejam se comunicando entre si e ganhando confiança na integridade dos serviços que você está hospedando.

Terminologia

Ao discutir arquiteturas de confiança zero, é útil ter um vocabulário comum. Abaixo estão alguns termos usados em todos os princípios de confiança zero.

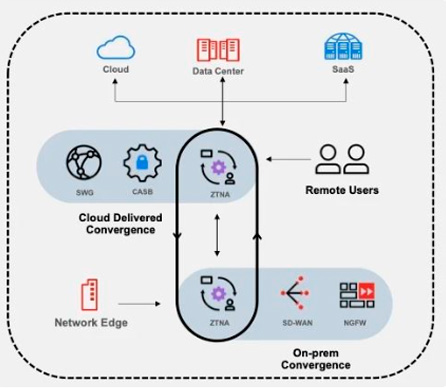

ZTNA evoluiu

A muito o ZTNA deixou de apenas controlar o acesso e identidade, e novos recursos foram sendo incorporados pelos fabricantes, o que acabou fazendo do ZTNA uma solução robusta de proteção do Endpoint e usuários móveis.

Controle de USB, filtragem de URL, CASB, Sandbox e proteção de Malware, são alguns dos recursos que foi incorporado ao ZTNA.

O ZTNA da Fortinet por exemplo, vem incorporado com recursos avançados e que faz parte da malha de proteção de cibersegurança do Fabricante. O Zero Trust evoluiu consideravelmente com a explosão do Home office durante a pandemia de COVID 19, sendo agregado muitas funcionalidades e adotado em massa pelas empresas para gestão de seus colaboradores remotos.

Devo ter uma estratégia de ZTNA?

Toda empresa que tem uma estratégia de cibersegurança adota o ZTNA nem que seja parcial. Framework como NIST e CIS CONTROL, tem o ZTNA em suas politicas, sendo mandatório para alcançar o compliance.

FAQ:

O ZTNA pode ser implantado em ambientes híbridos, que combinam On-premise e aplicações em multicloud? Sim, o ZTNA não tem limitação se será implantado para aplicações On-premise, Hibrido ou em multicloud. Uma única solução de ZTNA pode ser adotada para gerenciar todas as aplicações, em qualquer localidade.

O ZTNA é capaz de controlar aplicações SaaS? Sim, desde que a topologia da aplicação tenha recurso de restrição baseada em IP ou faixa de IP. Fazendo a restrição da aplicação para o IP ou faixa IP da rede corporativa ou do serviço de nuvem do cliente, o ZTNA se encarrega de fazer o acesso seguro dessa aplicação.

Existe uma lista de aplicações homologadas para rodar com ZTNA? Não, o ZTNA é análogo a aplicativo, qualquer aplicação legada ou nativamente nuvem pode ser controlada por uma solução ZTNA.

Posso integrar o ZTNA ao AD ou M365? Sim, nativamente pode integrar a qualquer serviço de autenticação de usuários, inclusive SAML.

Posso integrar o ZTNA a MFA do M365 ou outro relacionado? Sim, o ZTNA pode desfrutar da autenticação de dois fatores do M365, sem ter que investir em outra solução de MFA.

Sobre a Brasiline

A Brasiline construiu, em mais de 19 anos de mercado, uma equipe que é referência no setor, sempre investindo na qualificação dos profissionais e na implantação de soluções eficazes, baseadas nas melhores práticas de projetos e processos. Chamamos esse nosso time de Experts Brasiline.

Uma equipe de profissionais com ampla experiência no mercado de TI cibersegurança e missão crítica, com objetivo de prestar uma consultoria criteriosa, avaliando as reais necessidades do cliente e sugerir a melhor alternativa.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger