O elemento mais frágil de qualquer sistema de segurança é o ser humano, visto que somos imprevisíveis e podemos sofrer diferentes táticas de manipulação. Ataques de engenharia social se aproveitam do erro humano para induzir as vítimas a compartilharem informações pessoais e dados bancários. Os golpes podem acontecer por e-mail, telefonemas e redes sociais e até mesmo pessoalmente.

A seguir, estão as informações mais relevantes sobre engenharia social para que você aprenda sobre o tema e tire suas dúvidas:

O que é um ataque de engenharia social?

A engenharia social usa técnicas psicológicas para a manipulação de comportamento. Ela explora a vulnerabilidade humana e incentiva seus alvos a agirem de acordo com seus interesses.

Os criminosos se apresentam como pessoas simpáticas, confiáveis ou com alguma autoridade para conseguir a confiança da vítima. Após estabelecer uma relação de confiança, o alvo é manipulado para divulgar dados confidenciais.

Técnicas de persuasão usadas na engenharia social: explorando as vulnerabilidades humanas

Já sabemos que a engenharia social utiliza gatilhos mentais para atingir os seus objetivos, mas sabia que existem técnicas de persuasão que são mais frequentes nesses ataques? Confira as técnicas mais usadas:

Simpatia

Usando palavras gentis e tendo o comportamento aparentemente amável, o infrator convence o alvo a fazer ações ganhando sua confiança.

Exemplo:

Você já ouviu falar do golpe de presente de aniversário? Nele, os golpistas descobrem nome, dados de nascimento e endereço dos alvos através de redes sociais ou compra de base dados. Com a informação necessária em mãos, o criminoso diz para vítima que alguma pessoa quer presenteá-la, com bolo ou flores.

A vítima aceita o presente, mas o golpista diz que é necessário pagar uma taxa de entrega e simula digitar a quantia de R$6 a R$10. Em vez disso, ele coloca o valor muito acima do combinado. Depois, alega problema no visor, falha na conexão e tampa o número com o dedo. A quantia passada na maquininha é transferida na mesma hora, e assim eles roubam dinheiro.

Urgência

Situações que envolvem urgência provocam uma resposta de medo. Uma pessoa diante de declarações como “isso deve ser concluído em 24 horas ou sua conta será suspensa” pode ter dificuldade para pensar de forma racional. Assim, está mais suscetível a golpes.

Exemplo:

O RH recebe uma chamada de caráter “urgente” para o funcionário responsável pela área de TI, afirmando que precisa de ajuda por causa de problemas graves. Ao atender o telefone, o colaborador fornece uma informação confidencial, compartilhando o horário que o funcionário de TI deixou o serviço ou os dias em que ele não trabalha.

O infrator utiliza dos dias que seu alvo não estará presente para realizar outras ações golpistas e conseguir o acesso aos dados confidenciais da empresa.

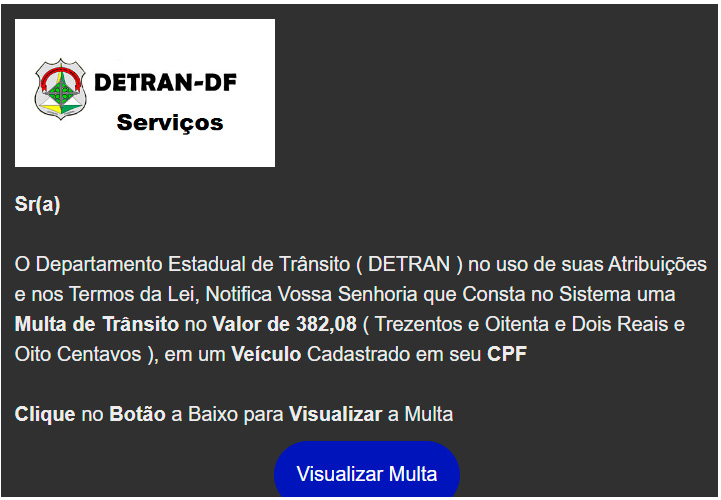

Nesta tentativa de phishing, o golpista finge ser o Detran e, em caráter de urgência, anuncia uma multa. Quem recebe o e-mail pode se sentir preocupado e, por causa disso, pode querer resolver o problema que pensa ter o mais rápido possível.

Compromisso e Coerência

Estabelecer um acordo aumenta a chance de as pessoas colaborarem com algo, visto que existirá uma tendência de quem está envolvido querer honrar o compromisso, mesmo com a remoção da motivação original.

Exemplo:

No “sequestro” de Whatsapp, o golpista mente dizendo que é um conhecido da vítima, pedindo uma quantia em dinheiro por causa de alguma necessidade urgente. No golpe, o infrator diz que devolverá o dinheiro em breve e o alvo do ataque acredita, porque já existia um compromisso anteriormente com a pessoa com quem ele pensa que está lidando.

Prova social

Essa técnica baseia-se na ideia de que existe uma tendência que faz com que uma pessoa realize algo porque acha que é o mesmo que outras pessoas estão fazendo.

Exemplo:

Um engenheiro social fornece evidências falsas de que um colega da vítima colaborou com ele recentemente, obrigando a vítima a também obedecer.

Autoridade

As pessoas são mais propensas a realizar alguma ação quando são instruídas por alguma autoridade, como chefes em uma empresa, ou pessoas de alto escalão que trabalham no governo ou banco. É por essa razão que ataques que se fazem passar por um CEO e visam os funcionários da mesma empresa costumam ser bem-sucedidos.

Exemplo:

Um infrator se faz passar por um CEO, contata um funcionário e solicita uma senha de acesso ou pagamento de fatura.

Reciprocidade

As pessoas tendem a querer retribuir um favor ou gentileza. Um golpista pode dar algo de graça ao alvo e solicitar acesso a informações confidenciais.

Exemplo:

O golpista finge ser algum funcionário de uma empresa de TI e pergunta se a vítima está satisfeita com o serviço. Se a resposta for negativa, ele oferece um reembolso, mas para isso pede os dados pessoais do seu alvo.

Os 5 ataques mais comuns de engenharia social

Phishing

Neste ataque, as comunicações são disfarçadas para confundir as vítimas e fazer elas pensarem que as mensagens têm uma fonte confiável.

Geralmente acontecem por e-mail e são criadas para induzir as pessoas a entregar dados pessoais ou financeiros. Os golpes de phishing se aproveitam da confiança das vítimas, porque elas não duvidam que um e-mail enviado por uma empresa conhecida, por um amigo ou parente oferece algum risco.

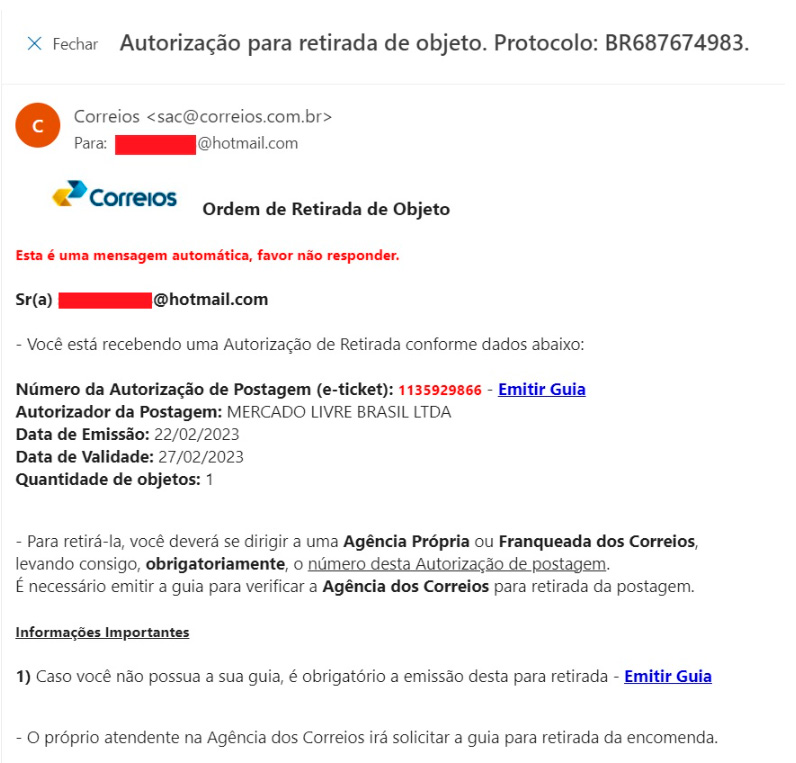

Screenshot de uma tentativa de phishing, golpe, onde o golpista finge ser os Correios.

Nessa tentativa de phishing, os criadores do ataque usaram um endereço de e-mail muito convincente, além de escrever um conteúdo bem elaborado, com até mesmo número de e-ticket e link para “emitir guia”. Ao clicar no link, a pessoa provavelmente teria seus dados capturados.

Spear Phishing

Semelhante ao phishing, é mais perigoso por ser focado em uma instituição. A estratégia desse ataque é elaborar um e-mail a partir de assuntos relacionados ao negócio.

Muitas vezes, o ataque é direcionado a um departamento específico, para que pelo menos um dos funcionários seja enganado.

Pretexting

Como o nome já indica, neste ataque, o criminoso inventa um pretexto para extrair dados importantes da vítima.

O golpe pode se dar através de um perfil falso nas redes sociais que busca criar uma relação de confiança com o alvo ou por meio de uma pesquisa falsa direcionada a uma empresa.

Spear Quid Pro Quo

Nomeada por causa da expressão em latim que significa “tomar uma coisa por outra”, nesta técnica o objetivo é confundir a cabeça do usuário. Acontece quando o criminoso pede informações da vítima em troca de algo.

Um exemplo desse ataque é quando o golpista se passa por alguém do departamento de tecnologia para contatar vítimas com problemas relacionados aos seus equipamentos.

Conforme as instruções do hacker, o alvo do ataque instala malwares sem perceber, desabilita programas e fornece acesso aos códigos.

Tailgating

No trânsito, significa dirigir muito perto do veículo da frente. Na engenharia social, um exemplo disso é quando o criminoso segue um dos colaboradores de uma empresa de perto, até chegar a um ambiente restrito controlado de forma eletrônica.

O criminoso se passa por um colega e se aproveita da gentileza de algum funcionário que deixa a porta aberta para ele entrar, dando acesso aos servidores da instituição. Dessa forma, o golpista terá tempo e pouco monitoramento para usar os dados como quiser.

Os 4 passos para um ataque de engenharia social

Geralmente, os engenheiros sociais possuem uma estratégia específica para atacar. Entenda como funciona cada fase:

O ciclo da engenharia social

1) Coleta de informações

Primeiramente, os invasores pesquisam seus alvos por meio de fontes públicas, como recortes de notícias, redes sociais (principalmente LinkedIn) e sites diversos.

Depois, eles identificam a vítima, coletam informações e selecionam o método de ataque que utilizará. Além disso, esta etapa é ideal para que o invasor entenda como são os processos internos da instituição que ele quer atacar.

2) Criação de um enredo

Com os dados da vítima em mãos, é hora de fabricar um enredo que a envolverá e fará com que ela ganhe confiança.

O invasor já sabe como é o comportamento do seu alvo e estará preparado para lidar com perguntas e persuadir a vítima a fazer alguma ação. O golpista buscará ser amigável para estabelecer uma relação de confiança.

3) Execução do golpe

O indivíduo por trás do ataque espera pela oportunidade ideal e executa o golpe. Depois, a exploração começa, e a forma de ação dependerá dos objetivos do invasor.

É nesta etapa que o golpista obtém acesso a algum sistema, segredos comerciais, arquivos importantes e dinheiro. A manipulação pode acontecer por telefone, e-mail, whatsapp, redes sociais e até pessoalmente.

4) Remoção de vestígios

Após atingir o objetivo, é preciso ter uma estratégia de saída e cobrir os rastros deixados.

Essa fase é importante para dificultar a detecção feita por controles de segurança internos, que podem avisar os responsáveis que algum funcionário foi enganado.

Engenharia social é crime?

Sim. Há duas tipificações criminais para ataques de engenharia social. A primeira está dentro do artigo 155, parágrafo 4 e diz respeito ao furto mediante fraude. No entanto, a grande maioria dos crimes é tipificada como estelionato (artigo 171).

Em 2021, a lei 12.735/2012 entrou em vigor e aumentou a duração das penas para crimes cibernéticos para até 8 anos de reclusão em casos mais graves. Para casos mais leves, a pena é de três meses a um ano – inclusive com multa.

Quem são os principais alvos?

Os crimes de engenharia social podem ser cometidos contra qualquer pessoa. No entanto, muitas vezes são mais direcionadas a grupos específicos, como:

Idosos: muitos idosos têm seus dados e dinheiro roubados porque são mais leigos quanto ao uso de tecnologia.

Pessoas com problemas legais: quem tem problemas com a justiça ou inadimplências com o governo tem mais chance de acreditar em algum e-mail ou ligação de pessoas que se passam como funcionários dessas instituições.

Futuro da engenharia social: o que podemos esperar?

De acordo com Shannon Flynn, editora da revista de tecnologia ReHack, podemos esperar alguns ataques no futuro, como:

Ataques com Deepfakes

Os ataques usando deepfakes aumentaram consideravelmente, devido aos avanços da inteligência artificial, que está cada vez mais acessível e com uma melhor qualidade.

Ataques por redes sociais com contas fakes de influencers

Nesse ataque, os infratores criam uma conta falsa em alguma rede social, como o Instagram, e se fazem passar por influencers. Nessas contas, eles prometem envio de brindes, afirmando que os seguidores só precisam “clicar neste link” ou “enviar mensagem no Whatsapp” para receber seus produtos ou cupons.

Sites Doppelganger

Os sites doppelganger são uma forma elaborada de phishing. Os ataques funcionam a partir de duplicações de sites inteiros ou de algumas páginas importantes.

Como se proteger de ataques de engenharia social?

Para além da recomendação mais conhecida de não clicar em links que aparecem em mensagens suspeitas, há também outras dicas muito importantes. Conheça mais abaixo:

Habilite a autenticação multifator (MFA)

É fundamental que as instituições implementem um MFA para fornecer mais segurança no processo de autenticação de usuário. Mesmo que os hackers obtenham as credenciais de alguém, será uma tentativa frustrada de ataque porque eles não terão acesso a uma senha de uso único (OTP) ou outros métodos de autenticação.

Cuidado com o que compartilha nas redes sociais

Devemos pensar duas vezes antes de compartilhar algo nas redes sociais. Quanto mais dados pessoais e comportamentais os engenheiros sociais encontrarem, mais fácil será para eles estabelecerem uma relação de confiança com as vítimas e, assim, executarem um golpe bem-sucedido.

Atendendo às demandas de segurança com Log360

O Log360 é uma solução SIEM integral da ManageEngine para desafios de segurança de rede e gerenciamento de registros. Ela oferece recursos de análise, coleta e arquivamento de registros em tempo real que ajudam a proteger dados confidenciais, impedir ameaças à segurança interna e combater ataques externos.

Por exemplo, quando um invasor faz login usando as credenciais roubadas de um funcionário em um horário incomum, o software age de forma rápida e envia alertas em tempo real para sua equipe de SOC, o que otimiza o tempo de resposta a incidentes. Clique aqui para saber mais!

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger