A autenticação de dois fatores (2FA) ou autenticação multifator (MFA) é um método de autenticação por meio de um serviço que requer pelo menos duas provas de reconhecimento.

Hoje, a maioria dos serviços em nuvem exige que o usuário use métodos 2FA, como Google, Microsoft, Okta e AWS (com algumas exceções).

A maneira mais fácil de implementar 2FA é usar uma senha de uso único (OTP). Os OTPs podem ser entregues de várias maneiras:

A indústria de TI deposita muita fé na MFA, mas ela não é à prova de balas. Houve muitos ataques que ignoraram essa solução ao longo dos anos, e estamos vendo isso hoje mais do que nunca.

Não existe uma solução de login perfeita que corresponda totalmente às necessidades e objetivos de segurança de todas as empresas, mas existem alguns MFAs que oferecem melhores resultados.

Ignorando o SMS 2FA

A autenticação por SMS já foi considerada uma das formas mais seguras para usuários que desejam um tempo de resposta rápido e não possuem tokens de acesso ou outros dispositivos físicos. No entanto, vários grupos de ameaças persistentes avançadas (APT) ignoraram essa proteção com facilidade.

Dispositivo comprometido

Alguns dos grupos de APT mais avançados infectaram o smartphone da vítima com malware que rouba informações, acessando as mensagens SMS 2FA recebidas da plataforma de autenticação na nuvem.

O grupo APT do estado-nação Rampant Kitten criou um aplicativo malicioso que rouba mensagens SMS de suas vítimas.

Captura de tela do aplicativo malicioso

O aplicativo registra todas as mensagens SMS de dois fatores e encaminha as mensagens para um servidor controlado pelo invasor.

Telecomunicações comprometidas — ataque SS7

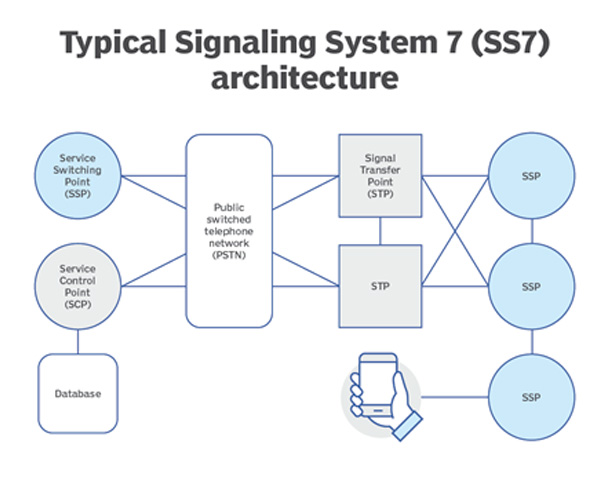

O Signaling System 7 (SS7) é um protocolo de comunicação de telecomunicações desenvolvido em 1975, em uso em redes 2G e 3G.

Comunicações SS7

Em 2008, pesquisadores de segurança revelaram uma vulnerabilidade no protocolo SS7 que lhes permitia localizar geograficamente qualquer número de telefone. Essa vulnerabilidade exigia que o invasor obtivesse acesso à rede SS7.

Em 2014, foi descoberta uma nova vulnerabilidade que possibilitou a espionagem das comunicações do celular (SMS e chamadas), solicitando que a operadora de cada chamador liberasse uma chave de criptografia temporária para desbloquear a comunicação após a gravação.

A primeira evidência direta de exploração da rede SS7 para contornar a MFA foi em 2018. Um provedor de serviços móveis alemão confirmou que os invasores exploraram essa vulnerabilidade SS7 para contornar a autenticação de dois fatores em várias contas bancárias, permitindo que eles sacassem dinheiro. Os agentes da ameaça usaram um trojan bancário para coletar as credenciais iniciais das vítimas e, após o login, usaram o exploit SS7 para receber a confirmação dos valores de retirada e transferir o dinheiro.

As vulnerabilidades do SS7 ainda são um problema? Absolutamente.

Embora as versões mais recentes de telecomunicações — 4G e 5G — tenham implementado várias medidas de segurança para evitar vulnerabilidades, elas devem interoperar com a tecnologia legada 2G e 3G.

Em 2021, o Global System for Mobile Communications (GSMA) estimou que, atualmente, 30% das telecomunicações ainda usavam redes 2G e 3G. Enquanto essas redes forem relevantes, os ataques SS7 são um risco.

Provedor de Telecomunicações Comprometido - Troca de Sim

Como a implementação de hacks de telecomunicações, como a exploração do SS7, pode ser bastante complicada, muitos hackers recentes nem se preocupam em explorar essas vulnerabilidades - elas são rastreáveis e facilmente identificáveis.

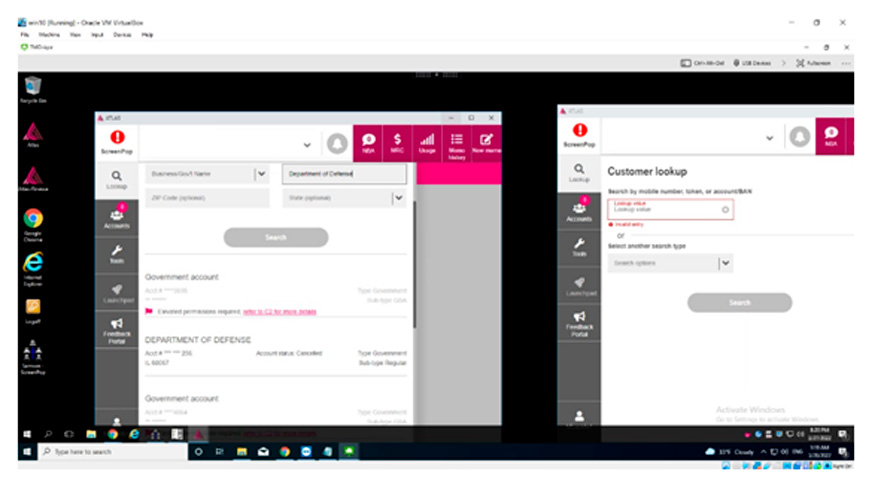

O LAPSSUS$, um grupo de crimes cibernéticos que publicou informações internas de grandes empresas de software, como Microsoft, Nvidia e Samsung, usou esse método para contornar logins 2FA usando redirecionamentos de SMS. Uma conversa vazada revelou que o grupo obteve acesso a uma ferramenta interna da T-Mobile e direcionou especificamente os funcionários da empresa para acessar uma plataforma interna para realizar tais trocas de sim-swapping.

Líder do LAPSUS$ 'White'/'Lapsus Jobs' pesquisando o Departamento de Defesa no sistema Atlas interno da T-Mobile.

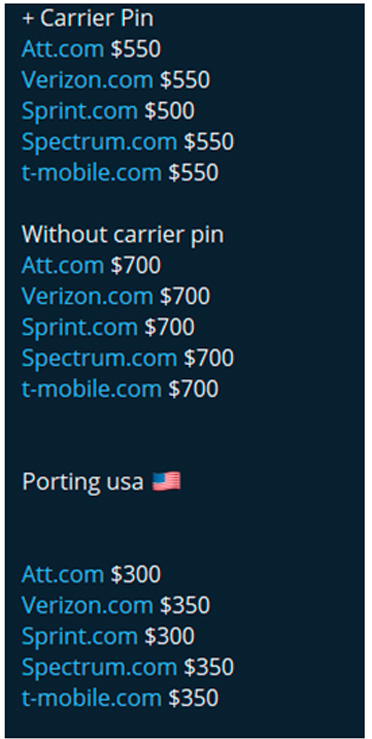

À medida que a demanda por troca de sim-swapping está crescendo, os mercados darknet/Clearnet surgiram para vender troca de sim-swapping como um serviço:

Ignorando OTP 2FA (Aplicativos de autenticação/tokens físicos)

Os métodos de autenticação SMS 2FA são os mais fáceis de contornar. Dito isto, ignorar outros métodos é um pouco mais complexo, mas certamente factível.

Phishing — velho, mas duradouro

Métodos antigos, como phishing, não funcionavam para ignorar o 2FA como está. Isso levou os invasores a evoluir e criar novos métodos para contornar o 2FA em seus sites de phishing.

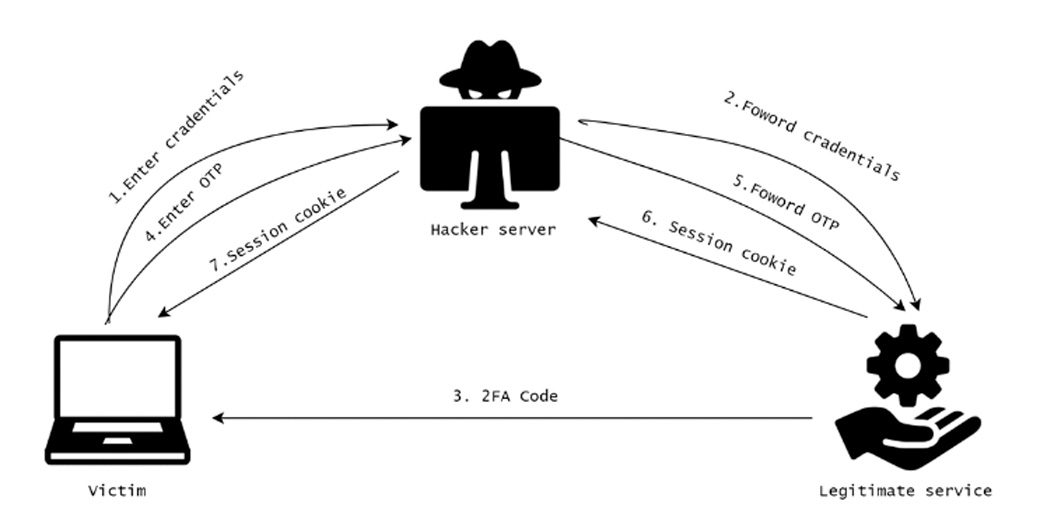

O novo ataque é chamado de “RealTimePhishing”. Com esse método, o invasor retransmite as credenciais e os códigos 2FA para um servidor designado, que envia uma solicitação em tempo real ao serviço legítimo para autenticação.

O fluxo do ataque é o seguinte:

Esse método só funciona se o fluxo for fluente e o site legítimo não bloquear solicitações do servidor malicioso.

Automatizando o Bypass 2FA — Phishing

Como todo conceito em segurança cibernética, a automação para essas operações foi construída.

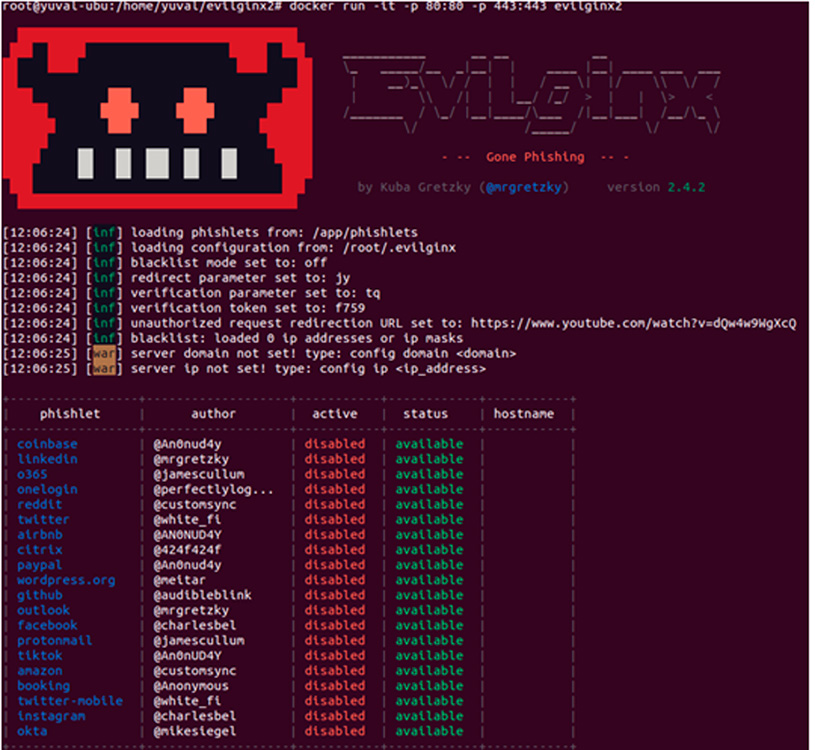

Uma dessas automação é chamada Evilngix2 , uma ferramenta usada para criar modelos automáticos de phishing de desvio de 2FA.

O servidor está configurado para imitar sites de login legítimos, como:

Tudo o que o usuário precisa para configurar é um nome de domínio registrado válido (example.com) e, se possível, habilitará o SSL no site.

A ferramenta criará um subdomínio de escolha e hospedará um modelo de phishing (ou phishlet) do site legítimo desejado.

O site de phishing tentará se autenticar usando as credenciais do usuário e o OTP para roubar o token (cookie).

Bypass físico

Os dispositivos físicos de autenticação 2FA são a maneira mais segura de manter seus dados privados, pois os usuários não têm acesso quando não estão conectados.

Independentemente dessa camada de segurança, vulnerabilidades físicas em provedores 2FA como Yubikey e Google Titan foram descobertas em 2021 por pesquisadores, que conseguiram copiar uma réplica exata da chave usando um ataque de canal lateral.

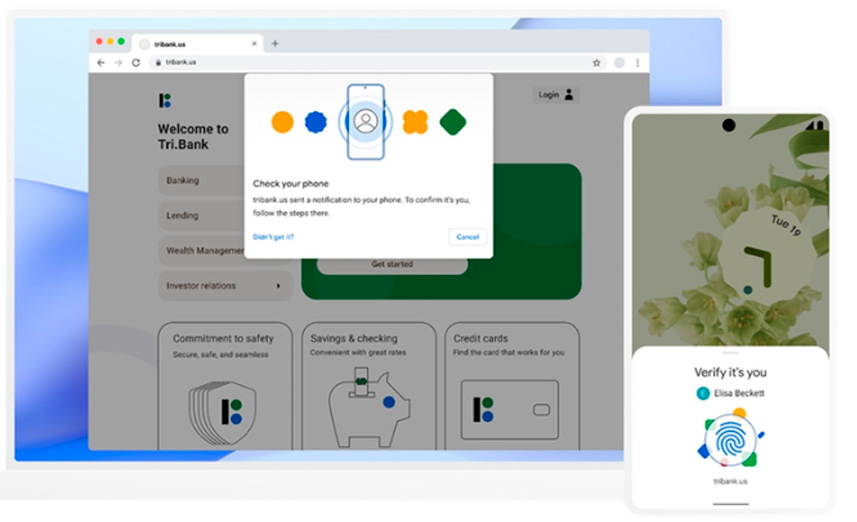

Daqui para frente — Login sem senha

Os principais problemas de segurança são basicamente as senhas sendo repassadas e acabando nas mãos erradas.

A FIDO Alliance, que é um acordo entre as principais empresas de software, incluindo Google, Microsoft, Meta (Facebook) e Apple, tomou medidas para resolver esses problemas, promovendo um novo método de autenticação que exigirá que os usuários usem seus telefones como uma ficha física.

A autenticação é feita pela confirmação física da identidade do usuário e pode ser obtida por dois métodos seguros principais:

Com esse método, os próprios usuários não são confiáveis, mas suas características biométricas sim — esse método remove inteiramente o fator humano da autenticação (o elo mais fraco da autenticação, por enquanto…).

Sobre a Brasiline

A Brasiline construiu, em mais de 19 anos de mercado, uma equipe que é referência no setor, sempre investindo na qualificação dos profissionais e na implantação de soluções eficazes, baseadas nas melhores práticas de projetos e processos. Chamamos esse nosso time de Experts Brasiline.

Uma equipe de profissionais com ampla experiência no mercado de TI cibersegurança e missão crítica, com objetivo de prestar uma consultoria criteriosa, avaliando as reais necessidades do cliente e sugerir a melhor alternativa.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger