A Microsoft tem monitorado ativamente uma ampla campanha de phishing de credencial usando links redirecionadores abertos.

Os invasores combinam esses links com iscas de engenharia social que personificam ferramentas e serviços de produtividade conhecidos para atrair os usuários a clicar. Isso leva a uma série de redirecionamentos - incluindo uma página de verificação CAPTCHA que adiciona um senso de legitimidade e tenta escapar de alguns sistemas de análise automatizados - antes de levar o usuário a uma página de login falsa. Em última análise, isso leva ao comprometimento da credencial, o que expõe o usuário e sua organização a outros ataques.

O uso de redirecionamentos abertos em comunicações por email é comum entre as organizações por vários motivos. Por exemplo, as campanhas de vendas e marketing usam esse recurso para levar os clientes a uma página da web de destino desejada e rastrear as taxas de cliques e outras métricas. No entanto, os invasores podem abusar de redirecionamentos abertos para vincular a uma URL em um domínio confiável e incorporar a eventual URL final mal-intencionada como parâmetro. Esse abuso pode impedir que usuários e soluções de segurança reconheçam rapidamente possíveis intenções maliciosas.

Usuários treinados para passar o mouse sobre links e inspecionar artefatos maliciosos em e-mails ainda podem ver um domínio em que confiam e, portanto, clicar nele. Da mesma forma, soluções de gateway de e-mail tradicionais podem inadvertidamente permitir a passagem de e-mails desta campanha porque suas configurações foram treinadas para reconhecer o URL principal sem necessariamente verificar os parâmetros maliciosos escondidos à vista de todos.

Essa campanha de phishing também é notável pelo uso de uma ampla variedade de domínios para sua infraestrutura de remetente - outra tentativa de evitar a detecção. Isso inclui domínios de e-mail gratuitos de vários domínios de nível superior de código de país (ccTLDs), domínios legítimos comprometidos e domínios de algoritmo gerado por domínio de propriedade do invasor (DGA).

As ameaças de e-mail atuais dependem de três coisas para serem eficazes: uma isca de engenharia social convincente, uma técnica de evasão de detecção bem elaborada e uma infraestrutura durável para realizar um ataque.

Redirecionando para páginas de phishing

Os usuários que clicaram em um dos links de redirecionamento criados são enviados a uma página na infraestrutura de propriedade do invasor. Essas páginas usavam os serviços reCAPTCHA do Google para possivelmente evitar tentativas de varredura e verificação dinâmica do conteúdo da página, evitando que alguns sistemas de análise avancem para a página de phishing real.

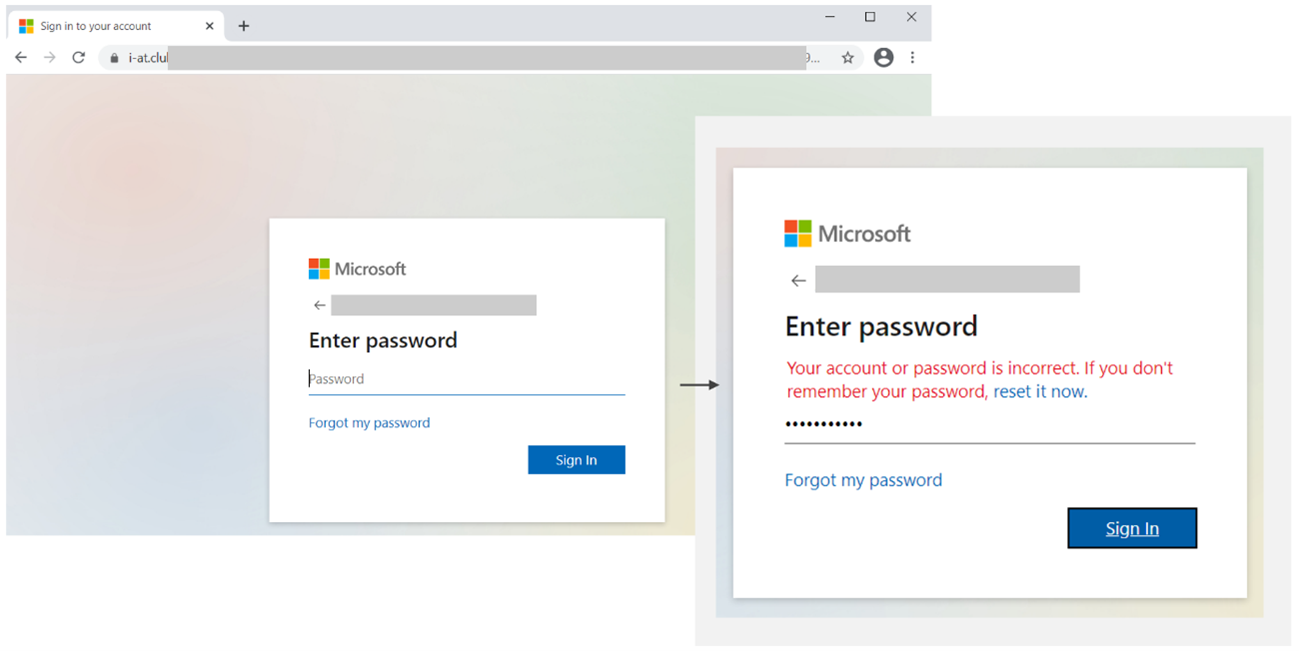

Após a conclusão da verificação CAPTCHA, o usuário vê um site que representa um serviço legítimo, como o Microsoft Office 365, que pede a senha do usuário. O site é pré-preenchido com o endereço de e-mail do destinatário para adicionar legitimidade à solicitação. Essa técnica aproveita o comportamento familiar de logon único (SSO) para induzir os usuários a digitar credenciais corporativas ou outras credenciais associadas ao endereço de e-mail.

Se o usuário inserir sua senha, a página será atualizada e exibirá uma mensagem de erro informando que o tempo limite da página expirou ou a senha estava incorreta e que ele deve inserir a senha novamente. Isso provavelmente é feito para que o usuário digite a senha duas vezes, permitindo que os invasores garantam a obtenção da senha correta.

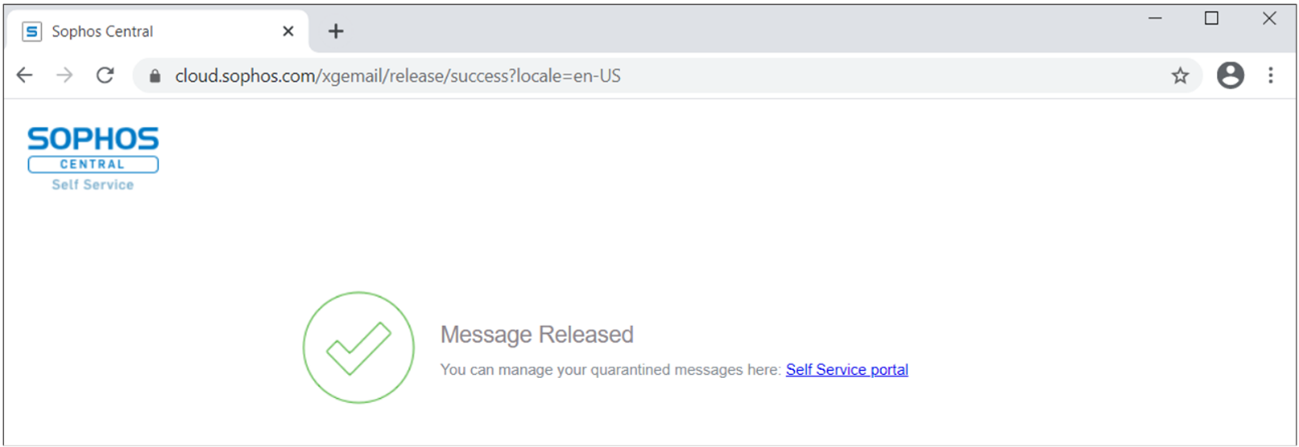

Depois que o usuário insere sua senha pela segunda vez, a página direciona para um site legítimo da Sophos que afirma que a mensagem de e-mail foi liberada. Isso adiciona outra camada de falsa legitimidade à campanha de phishing.

Rastreando domínios controlados por invasores

Alguns dos domínios usados nesta campanha incluem o seguinte:

c-tl [.] xyz

a-cl [.] xyz

j-on [.] xyz

p-at [.] clube

i-at [.] clube

f-io [.] online

Para as campanhas observadas, a infraestrutura do remetente foi bastante única e notável, pois os atores usaram uma ampla variedade de domínios do remetente, com a maioria dos domínios tendo pelo menos uma das seguintes características:

Muitos dos domínios finais que hospedam as páginas de phishing seguem um padrão DGA específico:

[carta] - [carta] [carta] .xyz

[carta] - [carta] [carta] .club

Os domínios de e-mail gratuitos abrangem uma ampla variedade de ccTLDs, como:

de

com.mx

com.au

ca

Conte com nossos Especialistas Brasiline para combater os ataques rackers da sua empresa

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger