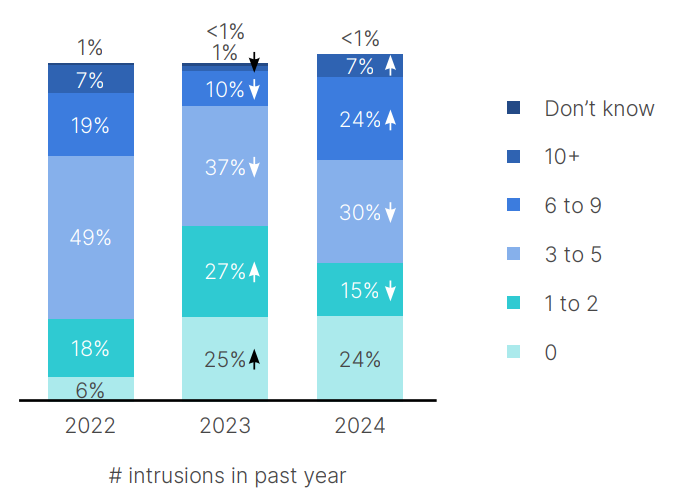

Hoje, atores de ameaças estão cada vez mais direcionando suas ações para infraestruturas de tecnologia operacional (OT). De acordo com o Fortinet 2024 State of Operational Technology and Cybersecurity Report, as organizações de OT lutam para acompanhar o aumento de 73% nos ciberataques a sistemas de OT.

Mas nem todas as notícias são ruins. Embora os profissionais de OT relatem mais intrusões e resultados piores, a segurança está evoluindo em muitas organizações. Tudo, desde a estrutura de liderança até as tecnologias que protegem os sistemas de OT, está avançando. No entanto, mesmo com muitas organizações melhorando a segurança, elas ainda enfrentam desafios para proteger ambientes de IT/OT convergidos.

É crucial que CISOs e outros líderes de OT conheçam o que está acontecendo em cibersegurança agora e quais têm sido as tendências nos últimos anos. Essa informação pode ajudar a avaliar a maturidade da sua cibersegurança atual, comparando e contrastando suas prioridades e estratégias de segurança com as de seus pares.

A primeira e mais óbvia mudança é que o risco para OT foi validado e elevado ao nível do C-suite.

Há seis anos, a segurança de OT não era uma prioridade. Muitas organizações justificavam a falta de segurança porque a fábrica estava isolada (air-gapped) ou desconectada dos sistemas de IT e das ameaças online associadas. No entanto, a cibersegurança tornou-se uma prioridade à medida que mais organizações conectaram suas fábricas e infraestruturas críticas ao mundo exterior. Um número cada vez maior de empresas e governos estão tomando medidas para proteger adequadamente infraestruturas críticas e sistemas de produção vitais.

Hoje, os riscos para redes de OT e infraestruturas críticas são finalmente reconhecidos e priorizados. Uma vez que uma empresa percebe e entende que algo deve ser feito para mitigar ameaças, a segurança de OT torna-se uma prioridade importante, e recursos humanos e outros são atribuídos à tarefa.

Ao longo dos anos, vimos as responsabilidades do CISO serem elevadas para incluir OT, algo que tem aumentado ano após ano. Curiosamente, também vemos outros membros do C-suite assumindo a responsabilidade por OT, incluindo o CIO, COO e CTO. Ter o CISO e todo o C-suite assumindo a responsabilidade pela segurança de OT e mitigação de riscos representa uma grande mudança de mentalidade em muitas organizações.

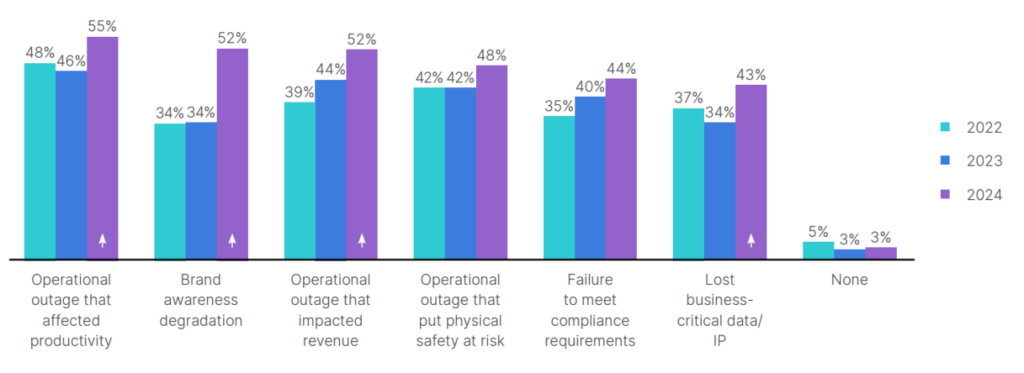

Outra tendência é que os atores de ameaças estão agora adotando uma abordagem mais direcionada, focando no setor de OT. Embora a pesquisa da Fortinet, parceira Brasiline, cubra a maioria dos mercados verticais industriais, a manufatura surgiu como um alvo recente, e vemos aumentos na degradação de marcas e perda de dados críticos para negócios e propriedade intelectual.

Na pesquisa e por meio da inteligência de ameaças de OT, observamos que os maus atores estão agora monetizando a interrupção na produção e adicionando isso ao seu cálculo de resgate.

A pesquisa de 2024 indica que dois tipos de ataques a ambientes de OT se tornaram mais prevalentes. O primeiro são os eventos tradicionais de ransomware que podem interromper ou ter um impacto operacional em infraestruturas críticas ou na produção.

O segundo é o malware específico de OT, que é construído para infectar, controlar ou manipular os processos físicos em ambientes de OT, como válvulas, interruptores ou correias transportadoras. Embora ataques de malware específicos de OT sejam menos frequentes, eles são tipicamente liderados por atores de nações-estados que têm os recursos para projetar malware para atacar um tipo específico de dispositivo de rede de OT para interromper ou ganhar controle sobre o dispositivo e potencialmente impactar o sistema.

As organizações de OT continuam a ter alguns pontos cegos críticos em termos de modernização de seus ambientes. Por exemplo, o chão de fábrica é uma ampla tapeçaria de equipamentos de produção únicos e frequentemente mais antigos, projetados para confiabilidade. Dez ou 20 anos atrás, a segurança simplesmente não fazia parte da equação, então esses dispositivos e os protocolos de comunicação ou linguagens que eles usam são únicos para OT.

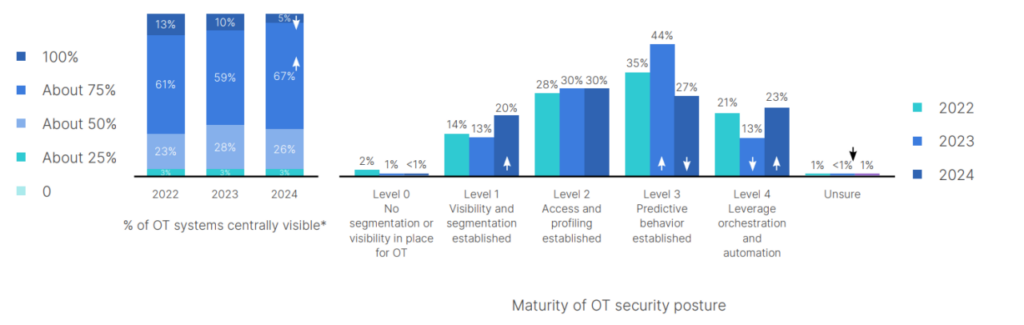

Para adicionar segurança a esses sistemas legados, primeiro você precisa começar com visibilidade. Você precisa ver e inventariar todos os sistemas que precisa proteger. Em seguida, é necessário um firewall de próxima geração e switches para segmentar as redes de OT. À medida que a segurança da organização se torna mais madura, você pode então trazer aspectos do modelo de segurança de rede zero trust. Finalmente, você pode adicionar operações de segurança avançadas (SecOps) para OT.

A maturidade da segurança segue uma progressão definida, e vemos no relatório que a maioria das organizações ainda está no início de sua jornada. Visibilidade e segmentação aumentaram, e também estamos vendo um aumento em SecOps. O relatório mostra que há um amplo espectro de modernização, variando de controles básicos aos SecOps mais avançados.

As organizações podem tomar algumas medidas práticas imediatamente para proteger OT. Ao trabalhar para estabelecer uma visibilidade adequada, separar as redes de OT com firewalls e switches adicionais pode ajudar a proteger dispositivos vitais de OT e linhas de produção. Essa segmentação de rede pode impedir que maus atores circulem pela rede de OT.

Como os dispositivos de OT tendem a ser antigos, o patching de segurança é outro grande desafio para muitas organizações. Os patches podem não existir ou simplesmente não há tempo para corrigir todos os dispositivos. Mas, enquanto você espera pelos patches, ainda pode implementar controles compensatórios para reduzir o risco para dispositivos sem patch. Esses controles incluem microsegmentação, virtual patching, deception e políticas de camada de aplicação de OT para ajudar a proteger dispositivos vulneráveis.

O planejamento também é fundamental. Olhe para o futuro quando tiver OT SecOps e considere criar uma estratégia para um centro de operações de segurança conjunto de IT/OT. Para configurar esse tipo de centro, você deve empregar ferramentas específicas de SecOps para OT para identificar e ler esses dispositivos únicos e comunicações de rede. Dado que a maioria das organizações não possui trabalhadores cibernéticos qualificados suficientes, você também deve considerar a consolidação de fornecedores de segurança de OT, enquanto continua a respeitar as prioridades operacionais.

Além disso, avalie sua inteligência de ameaças de OT. Embora ter soluções de segurança de OT seja importante, você também precisa de inteligência de ameaças impulsionada por IA e quase em tempo real para acompanhar o cenário de segurança em rápida mudança de hoje. Ao trabalhar para agregar e centralizar essas soluções variadas para otimizar recursos e tempo de resposta, considere adotar uma abordagem de plataforma.

Uma plataforma de cibersegurança como a Fortinet OT Security platform pode ajudar a facilitar a consolidação de fornecedores de OT, outro desafio sério para muitos CISOs.

Uma extensão do Fortinet Security Fabric, a OT Security platform é ampla, integrada e automatizada, e inclui soluções de redes seguras, zero trust, operações de rede e operações de segurança. Inclui soluções e serviços específicos para OT para ajudar a garantir um desempenho eficaz, juntamente com inteligência de ameaças de OT impulsionada por IA para proteger contra as ameaças mais recentes.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger