De tempos em tempos, um termo de segurança da informação se torna extremamente popular e começamos a ver o mesmo conceito sendo repetido – muitas vezes à exaustão. A “bola da vez” é o termo “Zero Trust” – um modelo de segurança de rede baseado em identidade. E, apesar da promessa recorrente de muitos fabricantes de se atingir o Zero Trust, a prática não é bem assim.

E essa “moda” recente tem uma explicação muito simples: a movimentação massiva e sem planejamento de aplicações e dados para a nuvem por conta do home-office e da necessidade de descentralização do ambiente tecnológico. Essa movimentação criou ambientes com enormes quantidades de dados expostas – e um alvo fácil para crimes cibernéticos.

2FA não é Zero Trust

A Forrester desenvolveu um roadmap com cinco passos para a implementação de um modelo Zero Trust mas, invariavelmente, o problema é tirar o conceito do papel, usando uma abordagem tradicional. Existe, por exemplo, o débito técnico que aplicações desenvolvidas em casa e sem a devida atualização, geram no ambiente. Nem sempre é possível simplesmente adicionar mais segurança a esses aplicativos com o objetivo de torná-los Zero Trust. No mesmo sentido, estão os sistemas legados – imagine que há poucos anos o conceito de “movimentação lateral” sequer existia.

Ainda, boa parte das soluções de controle de acesso de usuários existentes hoje avaliam a postura de segurança dos usuários no momento em que se conectam à infraestrutura. Mas isso não é suficiente. Só porque um usuário se lembra de sua senha, fornece um segundo fator de autenticação e usa um dispositivo gerenciado com antivírus, não significa que ele seja confiável.

Zero Trust em essência

A mudança para a nuvem e a descentralização e nível de granularidade dos endpoints exige dos times de TI uma abordagem à segurança mais moderna, e focada no comportamento do usuário. Dificilmente nesse novo cenário tão complexo será possível manter um modelo de segurança engessado, ou cujos dados estejam em rígidos silos de acesso na organização.

Não precisamos ir muito longe para um exemplo: soluções como o Office 365 criaram verdadeiros pesadelos de segurança, com dados sensíveis sendo replicados em diferentes repositórios organizacionais, e também no repositório pessoal do usuário. Ou seja, informações que não deveriam estar tão acessíveis podem ser encontradas facilmente – basta compartilhar um link errado.

No coração do Zero Trust deve estar a segurança de dados. Dados são os ativos que os criminosos desejam roubar, sejam dados de identificação pessoal (PII), informações de saúde protegidas (PHI), informações de cartão de pagamento (PCI) ou propriedade intelectual (IP), tudo isso tem valor.

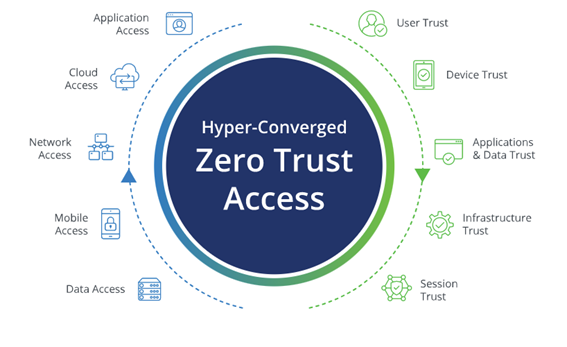

Portanto, embora outros controles de segurança sejam importantes, sem monitorar a atividade de dados, você terá uma lacuna crítica. Não importa a forma que o ataque assuma. Para isso, três princípios básicos podem assegurar a implementação desse modelo de maneira mais assertiva: acesso autenticado, modelo de acesso com menos privilégios e análise do comportamento do usuário. Essa, na realidade, é a chave para o Zero Trust eficiente.

Com a sofisticação dos ataques, é fácil obter privilégios de acesso. Sem uma solução de análise comportamental, você até pode ter um excelente controle de acesso, mas poderá ter um criminoso por meses roubando dados. Sem conhecer o comportamento dos seus usuários, jamais será possível identificar um comportamento anômalo. Ou seja, implementar o modelo Zero Trust é possível, desde que a visão da segurança seja centrada nos dados, e como é possível chegar até eles.

Com uma visão tradicional da segurança – quando máquinas e repositórios de dados estavam “seguros” atrás de um domínio empresarial, é possível talvez ter até um bom controle de senhas, mas não espere segurança Zero Trust. Para dar esse salto, é preciso abraçar a inovação em SI. Você está pronto?

O Cliente Fortlev foi um dos clientes Brasiline que optaram pela solução Fortinet Zero Trust Network Access

A empresa necessitava fortalecer a segurança do ambiente tecnológico, mantendo sua estrutura 24x7 e acompanhando as tendências do mercado. Com isso, oferecemos, juntamente com a Fortinet, a solução Fortinet ZTNA.

Aqui você confere o case completo e todos os benefícios que a solução pode proporcionar para a Fortlev.

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas

IAM da ManageEngine: Automação e Segurança na Gestão de Identidades Corporativas Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger

Riscos Internos em Alta: O Impacto Oculto das Ações Cotidianas e Como as Empresas Podem se Proteger