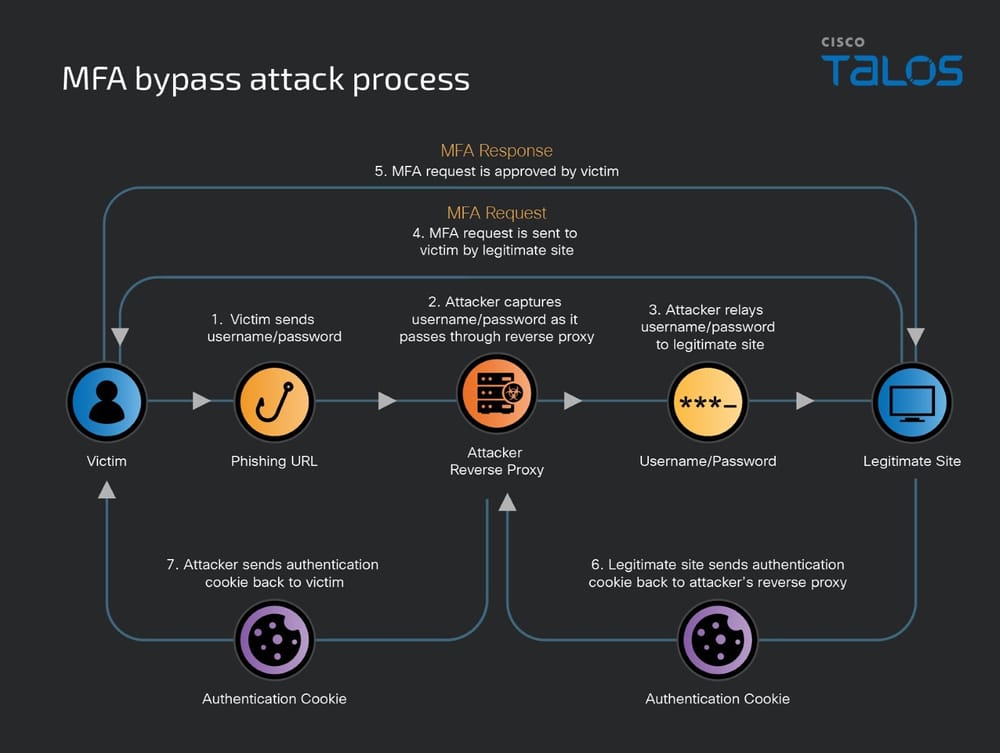

A autenticação multifator (MFA) se tornou uma das principais camadas de proteção contra invasões digitais. No entanto, ataques sofisticados do tipo "Adversário no Meio" (AiTM) estão comprometendo essa defesa ao utilizar proxies reversos para interceptar credenciais e cookies de sessão, permitindo que criminosos acessem contas mesmo após a verificação do segundo fator.

Nessa técnica, o invasor configura um servidor proxy que atua como intermediário entre o usuário e o site legítimo. Ao clicar em um link de phishing, a vítima acessa uma página visualmente idêntica ao destino verdadeiro. Quando insere suas credenciais, essas informações passam pelo servidor do atacante antes de chegar ao site real.

Esse processo explora a confiança do usuário e a aparência legítima do site, sendo muitas vezes imperceptível, com exceção de pequenos detalhes no endereço do navegador.

O cenário se agrava com a disseminação de kits de Phishing-como-Serviço (PhaaS), como Tycoon 2FA e EvilProxy, que facilitam a execução desses ataques até mesmo por criminosos inexperientes. Esses kits oferecem modelos prontos para sites populares, filtros por IP e navegador para evitar detecção, além de JavaScript ofuscado para extrair ainda mais informações das vítimas.

Ferramentas open-source, como Evilginx — originalmente criadas para testes de segurança — também vêm sendo utilizadas por atacantes para criar proxies reversos altamente personalizados.

Uma vez obtido o cookie de autenticação, os criminosos conseguem acesso temporário à conta, com possibilidade de adicionar dispositivos confiáveis à MFA para garantir controle prolongado.

Mesmo com a crescente sofisticação das ameaças, é possível fortalecer a segurança de acesso por meio de uma abordagem integrada de autenticação e gerenciamento de identidade. É nesse cenário que entra o FortiAuthenticator da Fortinet, solução oferecida pela Brasiline Tecnologia.

Muitas das violações mais prejudiciais são resultado do acesso não autorizado — seja por invasores externos ou por usuários legítimos com privilégios indevidos. O FortiAuthenticator atua como um pilar fundamental na criação de uma política de segurança eficaz, garantindo que apenas a pessoa certa, no momento certo, acesse redes e dados sensíveis.

Entre os principais recursos da solução, destacam-se:

Com o FortiAuthenticator, a autenticação deixa de ser uma barreira e se torna uma camada estratégica da segurança cibernética corporativa.

Solicite um orçamento e descubra como implementar essa solução na sua empresa com a Brasiline.

Acompanhe os boletins de cibersegurança da Brasiline Tecnologia para se manter informado sobre os mais recentes ataques, tendências e estratégias de proteção digital. Com nossas análises especializadas, você estará sempre à frente das ameaças que podem comprometer a segurança da sua empresa.

Proteja seu futuro digital com conhecimento!

Cibercriminosos usam anúncios no Google para instalar malware

Cibercriminosos usam anúncios no Google para instalar malware Vulnerabilidade em repetidores TP-Link expõe redes a ataques

Vulnerabilidade em repetidores TP-Link expõe redes a ataques Engenharia Social: a ameaça que ignora barreiras técnicas

Engenharia Social: a ameaça que ignora barreiras técnicas