A era digital trouxe consigo inúmeros avanços tecnológicos, mas também desafios significativos em termos de segurança cibernética. Nesse cenário, o Vulnerability Assessment (VA) e Penetration Testing (PT) emergem como pilares fundamentais para garantir a integridade, confidencialidade e disponibilidade dos sistemas. Este artigo explora a importância vital dessas práticas na defesa contra ameaças cibernéticas.

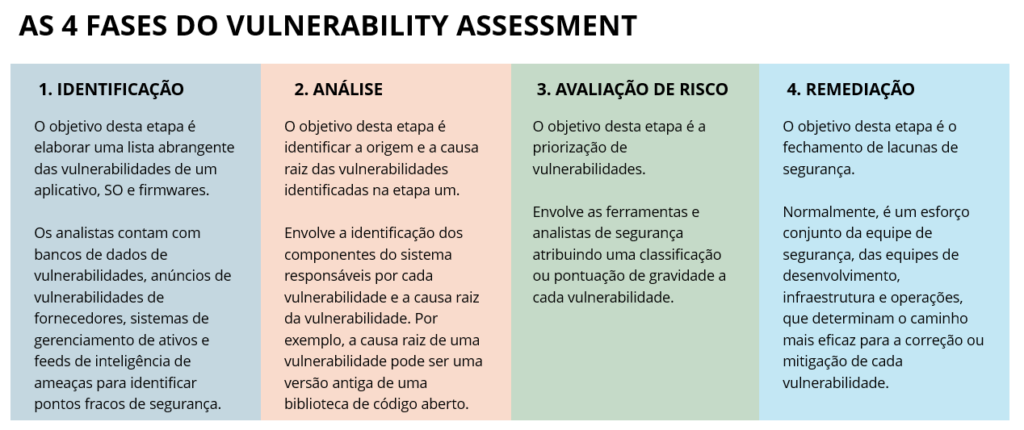

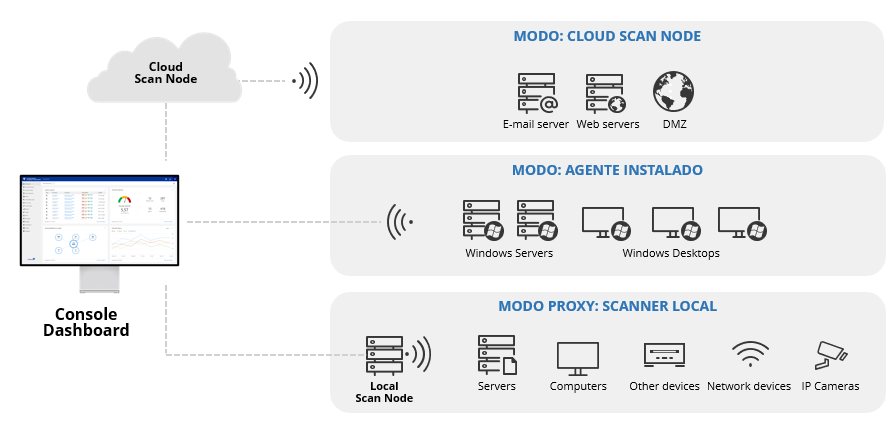

O Vulnerability Assessment, ou Avaliação de Vulnerabilidades, destaca-se como o ponto de partida essencial. Por meio de uma análise abrangente, identifica-se e quantifica-se as potenciais fragilidades nos sistemas, redes e aplicativos. Esse processo fornece uma visão clara do panorama de segurança, permitindo que as organizações compreendam suas exposições e ajam proativamente na mitigação de riscos.

Enquanto o Vulnerability Assessment revela as vulnerabilidades, o Penetration Testing vai além, simulando ataques reais para avaliar a resistência dos sistemas. Essa abordagem procura explorar as vulnerabilidades identificadas no estágio anterior, proporcionando uma compreensão prática de como um invasor poderia explorar essas fraquezas. Ao realizar testes controlados, as organizações podem fortalecer suas defesas, refinando continuamente suas estratégias de segurança.

Existem diferentes tipos de Penetration Testing, cada um adaptado para atender a objetivos específicos:

A escolha do tipo de Penetration Testing dependerá dos objetivos específicos da avaliação de segurança, garantindo uma abordagem abrangente e adaptada às necessidades da organização.

A importância dessas práticas não reside apenas em suas capacidades individuais, mas na sinergia que criam quando implementadas em conjunto. O Vulnerability Assessment fornece uma base sólida, enquanto o Penetration Testing adiciona a dimensão da prática, garantindo que as soluções de segurança estejam alinhadas com as ameaças do mundo real. A combinação dessas abordagens oferece uma defesa robusta contra um cenário em constante evolução de ameaças cibernéticas.

Em um ambiente digital cada vez mais hostil, o investimento em Vulnerability Assessment e Penetration Testing é mais do que uma prática recomendada; tornou-se uma necessidade imperativa. A proatividade na identificação e correção de vulnerabilidades é crucial para prevenir violações de segurança e proteger a integridade dos dados sensíveis. A sinergia entre Avaliação de Vulnerabilidades e Testes de Penetração é a chave para manter uma postura robusta contra ameaças cibernéticas.

Em resumo, o Vulnerability Assessment e Penetration Testing desempenham papéis complementares essenciais na salvaguarda da segurança cibernética. O primeiro mapeia as vulnerabilidades, enquanto o segundo simula ataques reais para fortalecer as defesas.

A integração dessas práticas proporciona uma abordagem holística, crucial em um cenário digital em constante mutação. Investir nessas medidas não apenas protege contra ameaças atuais, mas também prepara as organizações para enfrentar desafios futuros.

Fontes

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você?

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você? Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet

Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet