A cada duas semanas, o FortiGuard Labs reúne dados sobre variantes de ransomware de interesse que têm ganhado destaque nos conjuntos de dados da Fortinet, parceira Brasiline. O relatório Ransomware Roundup tem como objetivo fornecer aos leitores insights breves sobre o cenário de ransomware em evolução e as soluções da Fortinet que protegem contra essas variantes.

Esta edição do Ransomware Roundup abrange os ransomwares KageNoHitobito e DoNex.

As amostras do ransomware KageNoHitobito tornaram-se disponíveis no final de março de 2024. Como acontece com a maioria dos ransomwares, este ransomware criptografa arquivos nos computadores das vítimas e exige um resgate para descriptografá-los por meio de notas de resgate deixadas. Embora o grupo use o TOR para se comunicar com suas vítimas, um site de vazamento de dados não está disponível, pois não alega ter roubado informações das vítimas.

Vetor de Infecção/Victimologia

Informações sobre o vetor de infecção usado pelo ator de ameaças do ransomware KageNoHitobito não estão disponíveis.

As amostras do ransomware KageNoHitobito foram enviadas para um serviço de verificação de arquivos publicamente disponível de vários países: Chile, China, Cuba, Alemanha, Irã, Lituânia, Peru, Romênia, Suécia, Taiwan, Reino Unido e Estados Unidos. Isso sugere que o ator de ameaças do ransomware KageNoHitobito pode ter disponibilizado o malware em serviços de compartilhamento de arquivos como softwares falsos ou truques de jogos e atraído vítimas para esses locais.

Método de Ataque

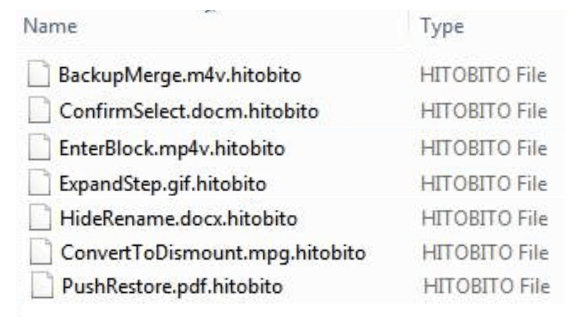

O ransomware KageNoHitobito é projetado para criptografar arquivos apenas no disco local, não em unidades de rede. Os arquivos criptografados pelo ransomware têm a extensão ".hitobito".

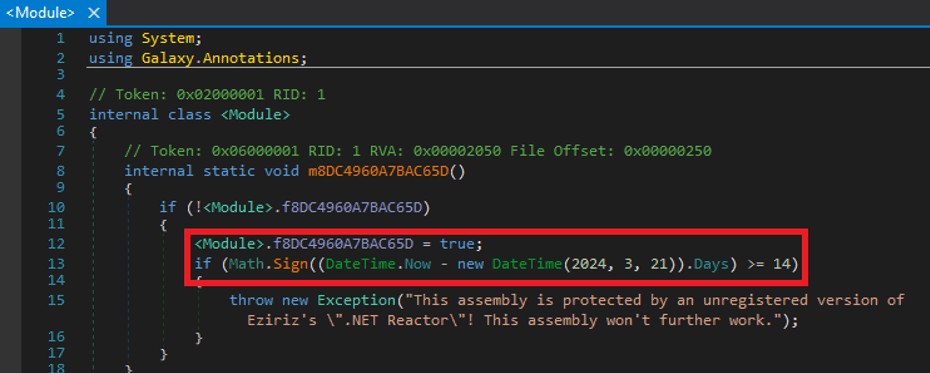

O ransomware é projetado para não continuar se a data atual do computador comprometido for 14 dias após 21 de março de 2024.

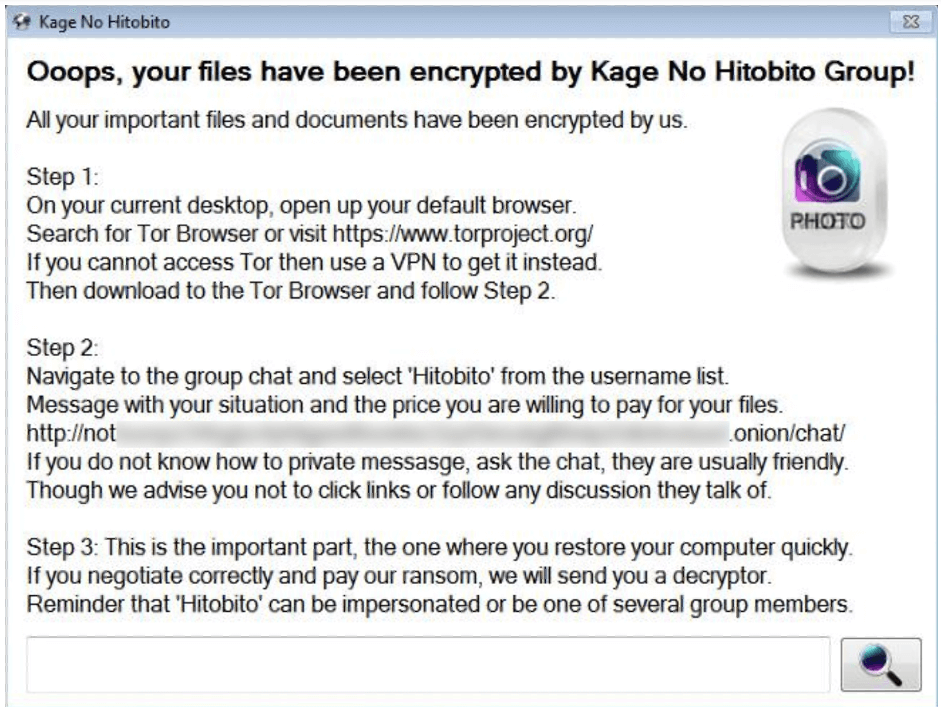

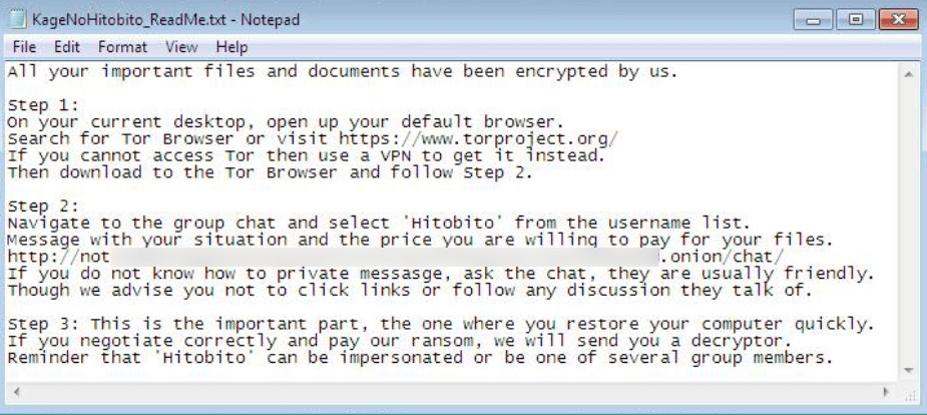

O ransomware exibe uma nota de resgate na área de trabalho da vítima e deixa uma nota de resgate baseada em texto chamada "KageNoHitobito_ReadMe.txt".

KageNoHitobito é japonês e pode ser traduzido como "pessoas sombrias".

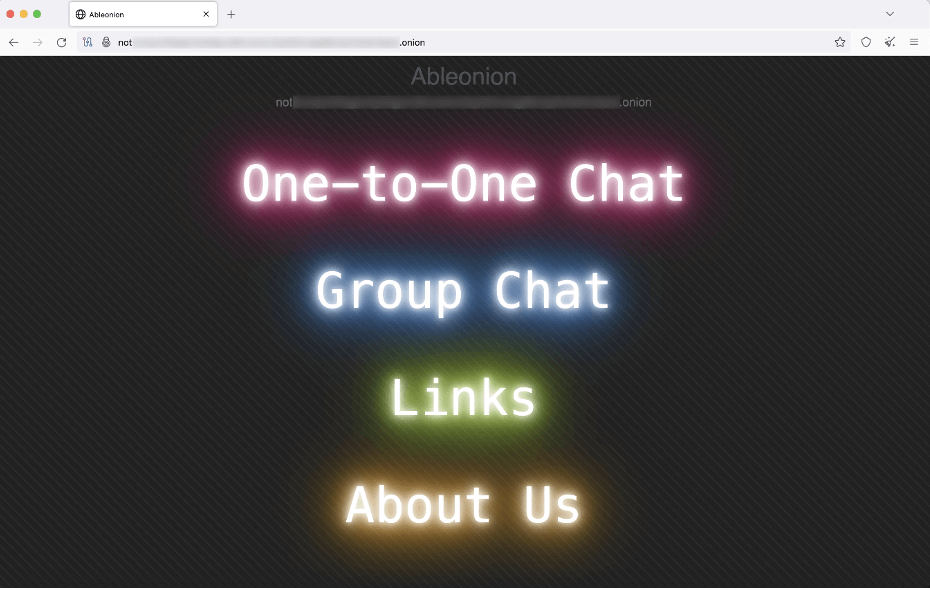

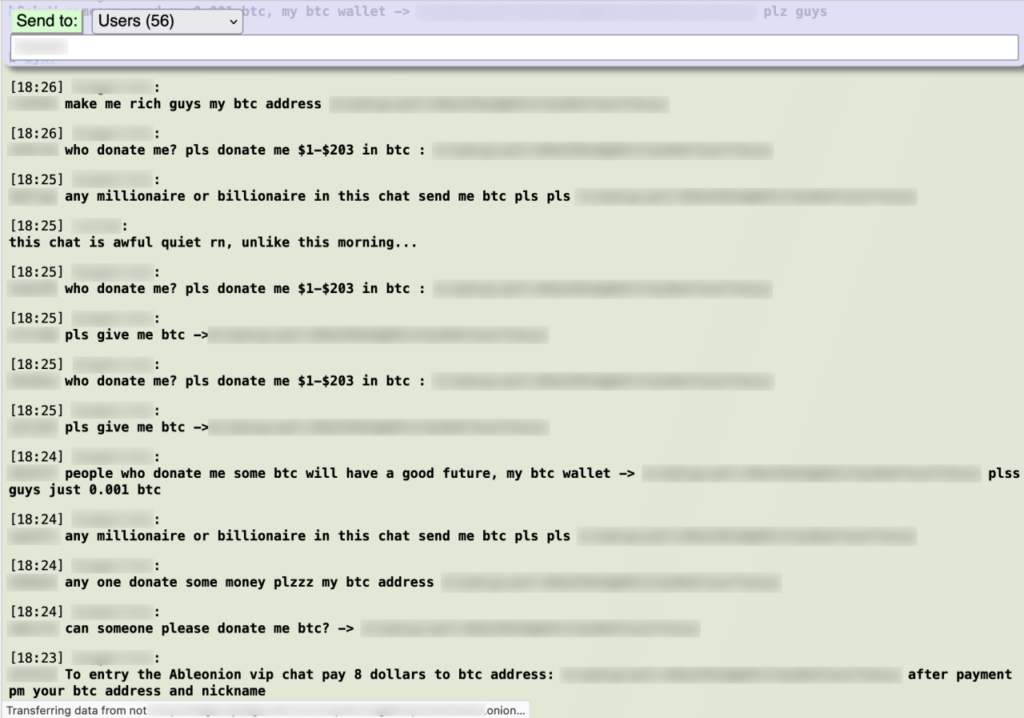

A nota de resgate instrui as vítimas a visitar um site do TOR que usa a plataforma de bate-papo AbleOnion e ingressar em uma sala de bate-papo. Este site não parece ser específico para o ransomware KageNoHitobito, pois o bate-papo em grupo em andamento tanto na sala de bate-papo designada quanto no bate-papo em grupo no momento da investigação da Fortinet não está relacionado às negociações de resgate.

DoNex é um grupo de ransomware relativamente novo, com motivação financeira, relatado pela primeira vez no início de março de 2024. O tempo de criação do arquivo das amostras é de meados de fevereiro, então o ransomware pode ter sido distribuído antes da data do primeiro relatório. Todas as vítimas do ransomware DoNex no site de vazamento de dados foram adicionadas em fevereiro.

Vetor de Infecção

Informações sobre o vetor de infecção usado pelo ator de ameaças do ransomware DoNex não estão disponíveis. No entanto, não é provável que seja significativamente diferente de outros grupos de ransomware.

Vitimologia

O site de vazamento de dados do ransomware DoNex no TOR listou cinco vítimas durante a investigação. As organizações que alegaram ter sido afetadas pelo ransomware estão localizadas na Bélgica, República Tcheca, Itália, Holanda e Estados Unidos.

Método de Ataque

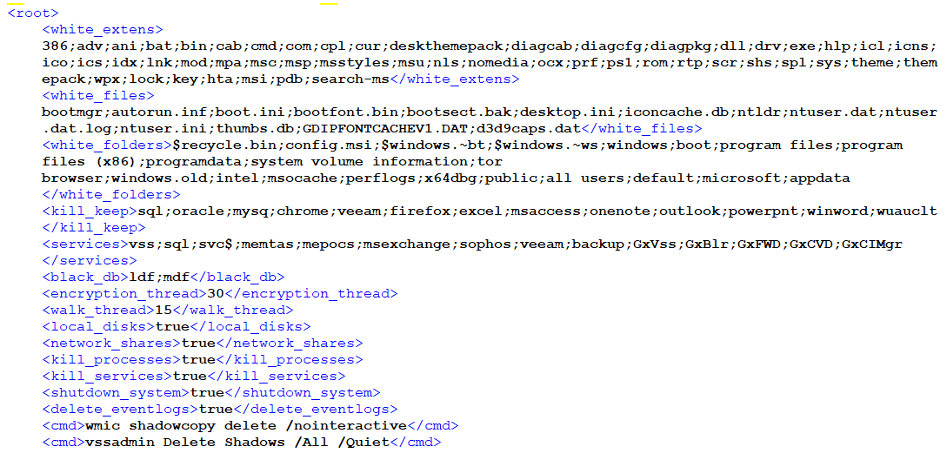

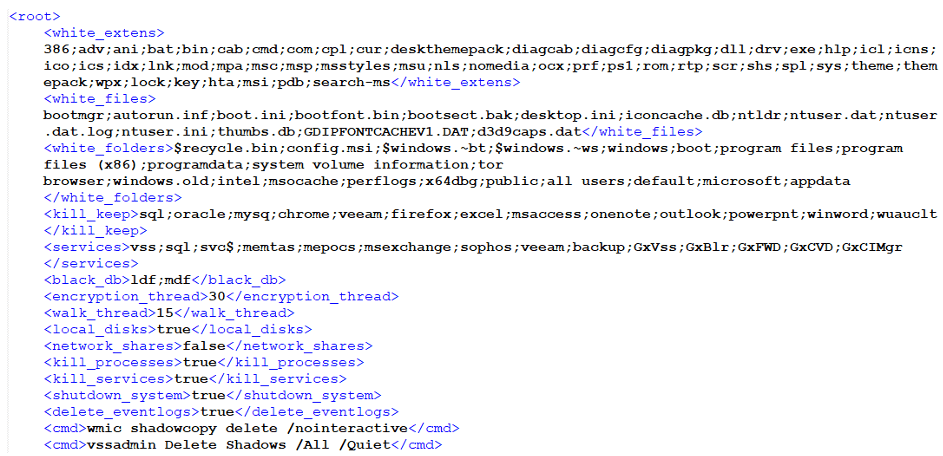

As ações do ransomware DoNex são ditadas por um arquivo de configuração definido pelo ator de ameaças.

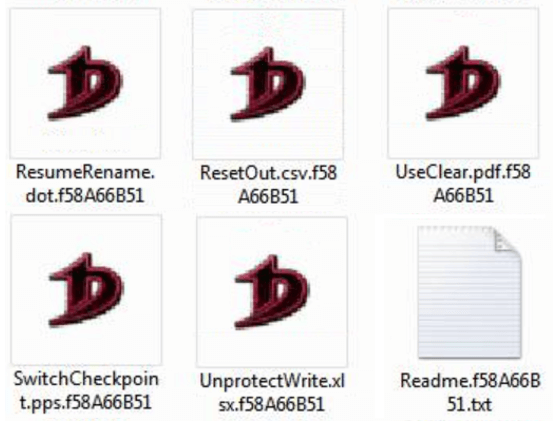

O ransomware DoNex criptografa arquivos tanto em discos locais quanto em compartilhamentos de rede, e são definidos como verdadeiros. O ransomware adiciona um ID de vítima como uma extensão de arquivo aos arquivos afetados e altera os ícones de arquivo deles.

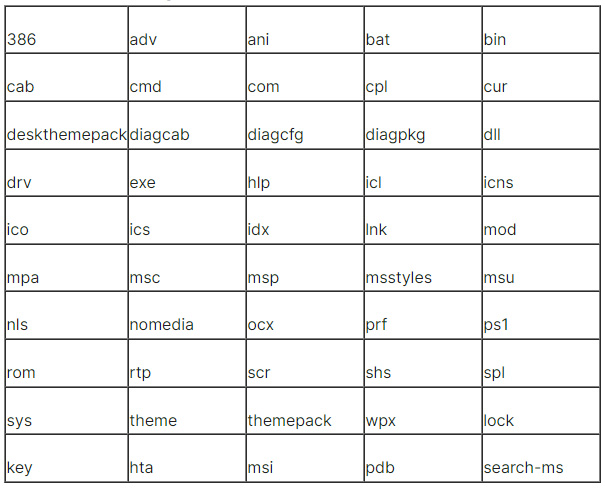

De acordo com a seção no arquivo de configuração, o ransomware DoNex evita criptografar arquivos com as seguintes extensões:

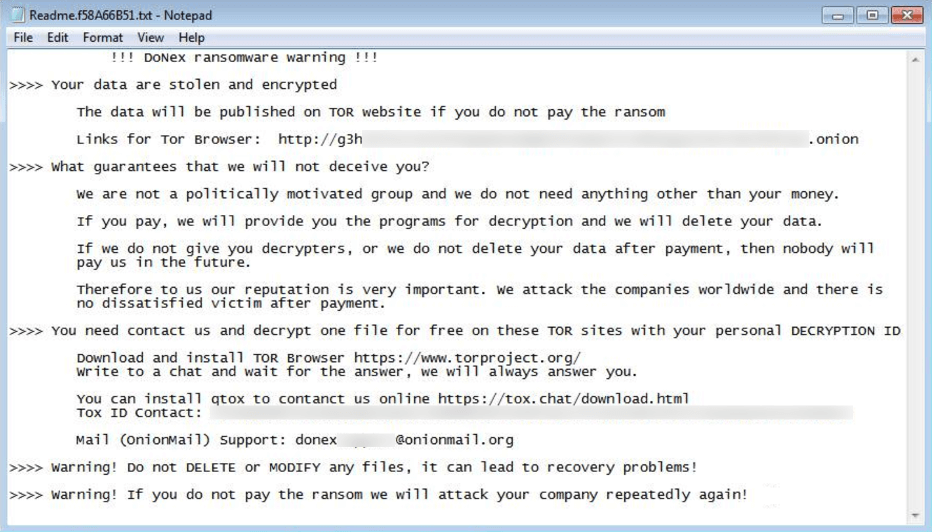

Em seguida, deixa uma nota de resgate rotulada como "Readme.[ID da vítima].txt", exigindo contato via site do TOR, chat TOX ou email.

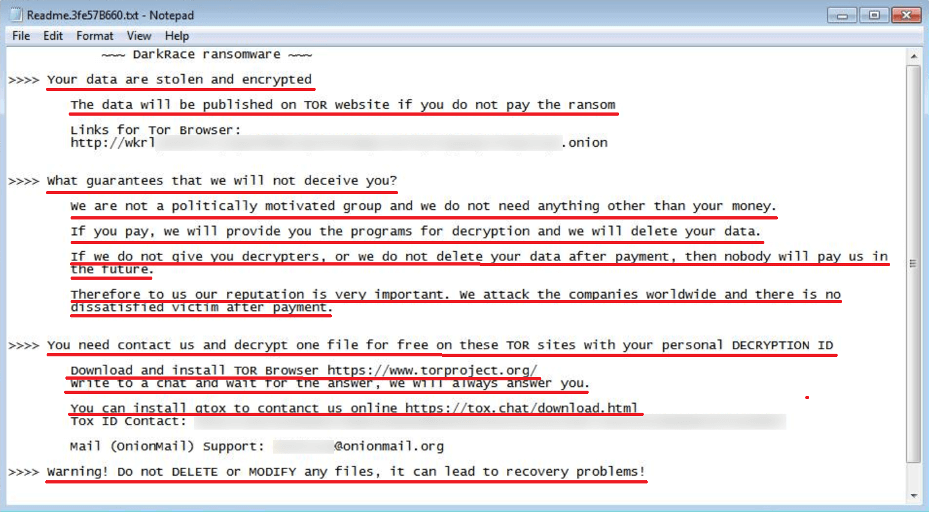

Outro ransomware, DarkRace, que apareceu em meados de 2023, usa uma nota de resgate muito semelhante e possui o mesmo arquivo de configuração, indicando que o DoNex possivelmente é baseado no DarkRace e que o autor de ameaças por trás do DoNex pode ser o mesmo que o DarkRace.

Durante a pesquisa, o ransomware DoNex operava um site de vazamento de dados no TOR, que listava cinco vítimas na Europa e na América do Norte.

Como nenhum novo incidente foi adicionado desde 27 de fevereiro, o ator de ameaças provavelmente já encerrou as operações e seguiu em frente.

Devido à facilidade de interrupção, danos às operações diárias, impacto potencial na reputação de uma organização e destruição indesejada ou liberação de informações de identificação pessoal, etc., é vital manter todas as assinaturas de AV e IPS atualizadas.

Como a maioria dos ransomwares é entregue via phishing, as organizações devem considerar o uso de soluções Fortinet projetadas para treinar os usuários a entender e detectar ameaças de phishing:

O Serviço de Simulação de Phishing FortiPhish usa simulações do mundo real para ajudar as organizações a testar a conscientização e a vigilância dos usuários em relação às ameaças de phishing e para treinar e reforçar práticas adequadas quando os usuários encontram ataques de phishing direcionados.

O treinamento gratuito Fundamentos Certificados Fortinet (FCF) em Cibersegurança. O treinamento é projetado para ajudar os usuários finais a aprender sobre o cenário de ameaças atual e apresentará conceitos básicos de cibersegurança e tecnologia.

As organizações precisam fazer mudanças fundamentais na frequência, localização e segurança de seus backups de dados para lidar efetivamente com o risco em evolução e em rápida expansão do ransomware.

Soluções de segurança baseadas em nuvem, como SASE, para proteger dispositivos fora da rede; segurança avançada de endpoint, como soluções EDR (detecção e resposta de endpoint) que podem interromper malware durante o ataque; e estratégias de Acesso de Confiança Zero e segmentação de rede que restringem o acesso a aplicativos e recursos com base em políticas e contexto, devem ser investidas para minimizar o risco e reduzir o impacto de um ataque bem-sucedido de ransomware.

Organizações como CISA, NCSC, FBI e HHS alertam as vítimas de ransomware contra o pagamento de resgate, em parte porque o pagamento não garante a recuperação dos arquivos. De acordo com um comunicado do Escritório de Controle de Ativos Estrangeiros (OFAC) do Departamento do Tesouro dos EUA, os pagamentos de resgate também podem encorajar adversários a direcionar outras organizações, incentivar outros atores criminosos a distribuir ransomware e/ou financiar atividades ilícitas que podem ser potencialmente ilegais.

O Serviço de Resposta a Incidentes de Emergência da FortiGuard Labs oferece uma resposta rápida e eficaz quando um incidente é detectado. O Serviço de Assinatura de Preparação para Incidentes fornece ferramentas e orientações para ajudá-lo a se preparar melhor para um incidente de cibersegurança por meio de avaliações de prontidão, desenvolvimento de playbook IR e testes de playbook IR (exercícios de mesa).

Além disso, a Proteção de Risco Digital (DRP) da FortiRecon é um serviço baseado em SaaS que fornece uma visão do que os adversários estão vendo, fazendo e planejando para ajudá-lo a combater ataques na fase de reconhecimento e reduzir significativamente o risco, o tempo e o custo de mitigação de ameaças em estágios posteriores.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você?

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você? Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet

Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet