Não deve ser surpresa que os três maiores mercados de cibersegurança hoje sejam segurança de endpoint, segurança de rede e identidade. Sim, existem outros grandes mercados de cibersegurança, como segurança de email, segurança web, segurança na nuvem, SIEM e SOC, mas os três que destacados representam mais de 50% do mercado de cibersegurança e são uma grande parte do orçamento de qualquer cliente.

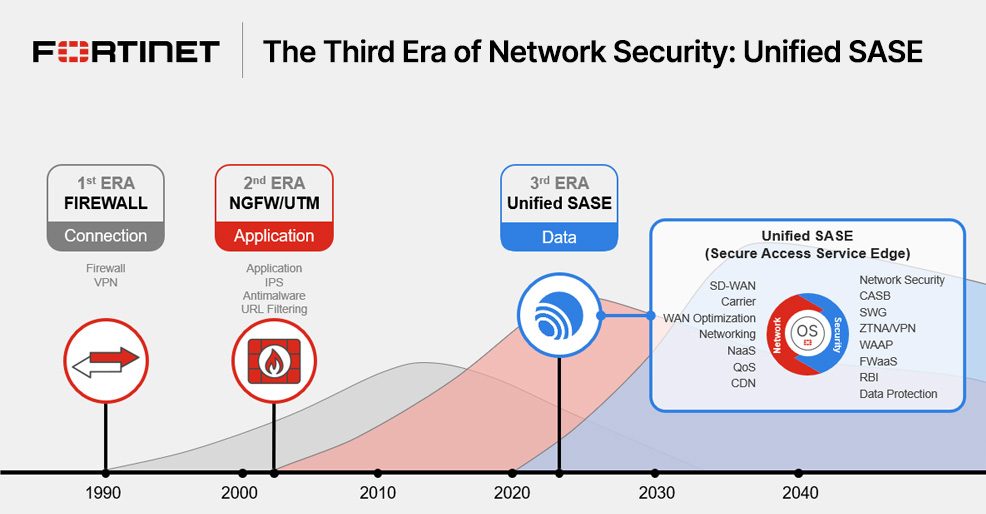

Claro, como em qualquer mercado ou tecnologia, a segurança de rede passou por vários ciclos de evolução ao longo das últimas décadas, especialmente à medida que novos recursos foram adicionados ou consolidados em uma plataforma. Hoje, a segurança de rede começou sua terceira era de crescimento — mas onde tudo começou?

Confie em tudo e conecte tudo o mais rápido possível. Esse objetivo original de redes continua válido hoje. No entanto, atores maliciosos rapidamente fizeram disso seu trabalho para explorar essas conexões. Então, no meio da década de 1990, o firewall estatal foi inventado para controlar o acesso a redes privadas.

Esses firewalls estatais iniciais começaram a bloquear o tráfego com base em endereços IP, portas e protocolos. Eles criaram redes confiáveis e não confiáveis e às vezes uma zona desmilitarizada, que está entre ambas. Isso foi uma grande melhoria em relação a simplesmente conectar tudo. No entanto, à medida que as portas de aplicativos se tornaram bem conhecidas devido ao tráfego migrando para portas de aplicativos como HTTP e HTTPS, simplesmente permitir o tráfego nessas portas não era mais uma defesa eficaz, pois sua filtragem da Camada 7 não era granular o suficiente. Como resultado, muito tráfego passaria sem inspeção.

Muitos fornecedores de firewall também começaram a adicionar acesso remoto seguro via redes privadas virtuais (VPNs). Isso permitia que usuários remotos e filiais trabalhassem como se estivessem na rede. No entanto, isso exigia que eles adicionassem um agente para estender a conectividade segura para endpoints remotos. À medida que os usuários se conectavam cada vez mais à internet, um proxy era colocado entre o usuário e a internet; o proxy atuaria como intermediário entre os usuários e a internet. Na verdade, quando a largura de banda era um recurso valioso, dispositivos de cache foram incorporados para melhorar o desempenho da internet.

Deve-se notar que, embora o firewall de rede tenha evoluído, os firewalls estatais tradicionais não desaparecerão completamente. Casos de uso como segmentação interna continuam essenciais para proteger as redes contra o movimento lateral de ameaças.

À medida que os atores de ameaças começaram a visar o tráfego de aplicativos, tornou-se crítico para as ferramentas de segurança inspecionarem aplicativos e conteúdos para avaliar se o tráfego era malicioso.

Em outras palavras, a proteção contra ameaças estava se tornando um trabalho crítico para o firewall. Como resultado, os firewalls estatais evoluíram para dispositivos de gerenciamento de ameaças unificadas (UTM), posteriormente conhecidos como firewalls de próxima geração (NGFWs).

Esses NGFWs foram colocados na borda da rede, que geralmente estava no perímetro do data center para o tráfego acessando aplicativos externos e a internet. Eles poderiam identificar aplicativos e mitigar a maioria das ameaças em voo, tornando-os críticos para comunicações em trânsito. A inspeção mais profunda de conteúdo e a compreensão do conteúdo de aplicativos de uma URL forneceram mais visibilidade e granularidade para mitigar ameaças.

No entanto, essas camadas adicionais de inspeção, incluindo SSL e inspeção profunda de pacotes, exigiam mais poder de processamento específico de segurança do que os processadores de prateleira que alimentavam a maioria dos dispositivos NGFW. Para resolver esse desafio, a Fortinet desenvolveu a primeira unidade de processamento de segurança da indústria, um ASIC projetado para aumentar o desempenho ao descarregar funções críticas de segurança.

Ao mesmo tempo, os sistemas de prevenção de intrusões (IPS) se tornaram uma ferramenta de segurança usada por equipes de segurança da informação para proteger endpoints contra ataques, com diferentes assinaturas IPS para diferentes tipos de aplicativos. Como os dispositivos IPS e NGFW geralmente eram implantados na mesma borda, ficou evidente que a inspeção e a aplicação funcionavam tão bem — e às vezes melhor — como parte do NGFW.

E à medida que os ataques da internet aumentaram, segurança adicional também foi adicionada ao proxy tradicional e se tornou conhecida como Gateway Web Seguro (SWG). Isso incluía filtragem de URL, antivírus, proteção contra vazamento de dados e inspeção SSL.

À medida que avançamos para a terceira era da segurança de rede, o perímetro tradicional foi completamente reimaginado.

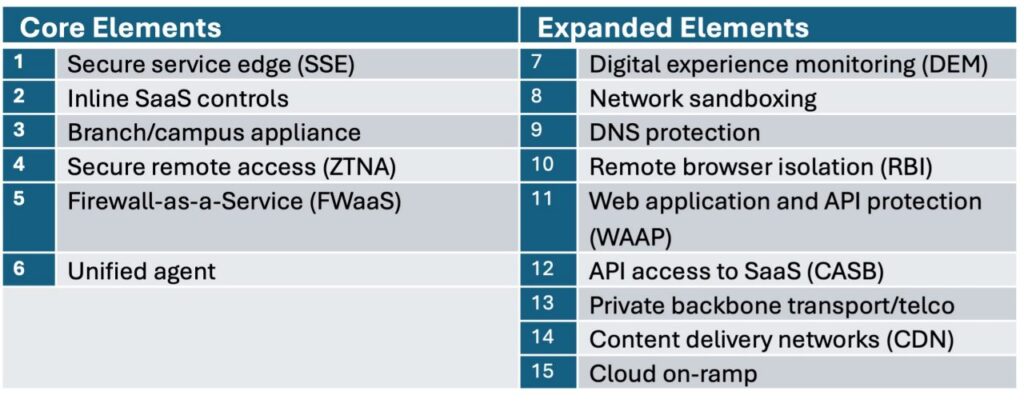

Para garantir o ambiente altamente distribuído de hoje, é necessária uma nova plataforma mais expansiva, uma que possa funcionar em todo o local de trabalho híbrido, borda distribuída e ambientes multi-nuvem. Também deve expandir a convergência de redes e segurança em todas as bordas, suportando múltiplos fatores de forma — dispositivos físicos e virtuais, plataformas multi-nuvem e como um serviço. Chamamos isso de SASE Unificado (borda de serviço de acesso seguro).

Essa nova abordagem permite que as proteções se movam além de simplesmente defender contra ameaças externas para garantir consistentemente dados onde quer que estejam. Para fazer isso, os componentes do SASE Unificado devem estar profundamente integrados e a solução deve ser baseada em IA para que possa detectar, correlacionar e responder a ameaças onde quer que atinjam a rede em tempo quase real.

O SASE Unificado vai além das soluções SASE tradicionais, convergindo a conectividade do usuário final com a rede crítica, incorporando uma rede definida por software de área ampla (SD-WAN). O SD-WAN rapidamente se tornou uma tecnologia crítica para substituir roteadores simples em filiais e campi por conexões mais rápidas, inteligentes e econômicas com o restante da rede. Adicionar SD-WAN ao SASE Unificado garante visibilidade e controle de ponta a ponta.

Infelizmente, as primeiras soluções de SD-WAN não levaram a segurança a sério. Eles precisavam de um dispositivo de firewall separado e soluções de segurança que precisavam operar como uma sobreposição separada, o que diminuía o valor da flexibilidade que o SD-WAN fornecia. A Fortinet resolveu esse problema construindo um Secure SD-WAN de classe empresarial diretamente no firewall.

Conforme os aplicativos SaaS se tornaram mais populares, um corretor de segurança de acesso à nuvem (CASB) baseado em acesso à API também foi incluído. Quando isso foi adicionado ao SWG, a solução se tornou conhecida como borda de serviço de segurança (SSE) e se tornou baseada em nuvem. Ele desempenha um papel crítico na solução SASE Unificada.

Também o acesso de rede de confiança zero (ZTNA), que fornece acesso específico do aplicativo. É usado em conjunto com SSE para substituir ou complementar o acesso remoto via VPN.

À medida que avançamos para o SASE Unificado, a segurança de endpoint e de rede deve estar intrinsicamente conectada. VPN, SASE e ZTNA garantem que os dispositivos de endpoint funcionem como uma extensão da rede estendida. Mas também precisa haver um elemento de monitoramento de experiência digital (DEM) para medir a experiência de ponta a ponta. E, é claro, deve incluir plataforma de proteção de endpoint e funcionalidade de resposta de detecção de endpoint junto com opções sem agente.

Infelizmente, a maioria dos fornecedores não está adotando uma abordagem integrada para o SASE. Em vez disso, estão construindo suas plataformas adquirindo empresas e conectando suas tecnologias.

Embora isso possa parecer atraente superficialmente, na verdade não é uma plataforma por baixo, o que significa que as coisas realmente não funcionam juntas da maneira que precisam, tornando difícil alcançar visibilidade e controle de ponta a ponta. De fato, nem todas as plataformas são iguais.

Uma verdadeira plataforma de SASE Unificado deve usar um único sistema operacional, um cliente unificado, um único mecanismo de análise e um único mecanismo de política que possa ser executado em dispositivos físicos e virtuais, na nuvem (incluindo todas as principais plataformas de provedores de nuvem) e como um serviço. Também deve ser alimentado por inteligência de ameaças integrada e IA.

Ao integrar proteções projetadas para nuvens, conexões, redes e dispositivos de endpoint em uma estratégia de segurança unificada, esta terceira era de segurança de rede expande a segurança para todas as bordas.

A abordagem integrada e baseada em plataforma do SASE Unificado permite que as organizações construam e evoluam suas redes conforme necessário, permitindo que respondam às demandas de negócios sem comprometer a segurança, o desempenho ou a experiência do usuário. Sua adaptabilidade inata também fornece um caminho para enfrentar os desafios da próxima era que estão por vir.

Nosso objetivo é garantir um alto nível de serviço e qualidade nos projetos, para que a sua TI seja usada de forma estratégica, a favor dos seus negócios e das pessoas envolvidas. Assim, sua empresa pode focar no que realmente interessa: no seu core business. Conte com nossos Experts e garanta para sua operação um suporte técnico ágil e eficiente.

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você?

Dark Web Mostra que os Cibercriminosos Estão Prontos para as Olimpíadas. E Você? Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet

Cresce conexão entre violações de segurança cibernética e a escassez de talentos, segundo a Fortinet