Como funciona o Zero Trust Security?

O Zero Trust opera com base na premissa de que existem ameaças constantes tanto fora quanto dentro da rede.

É uma filosofia de segurança de rede que afirma que ninguém dentro ou fora da rede deve ser confiável até que sua identidade tenha sido completamente verificada. Essas suposições embasam a estratégia dos administradores de rede, obrigando-os a projetar medidas de segurança rigorosas e sem confiança.

Existe uma noção muito comum de que a implementação de uma arquitetura de Zero Trust requer uma revisão completa de sua rede. Certamente haverá algum trabalho pesado necessário, mas a implementação bem-sucedida significa ter a estrutura certa no local emparelhada com as ferramentas certas para executar. Todo ambiente precisa ter confiança consistente.

É uma mudança cultural, que muitas vezes é uma mudança maior do que a mudança tecnológica. Envolve uma mentalidade e um compromisso de mudar a forma como o acesso é concedido e como a segurança é mantida em toda a organização.

Uma estratégia de segurança Zero Trust determina o acesso certo e as necessidades certas

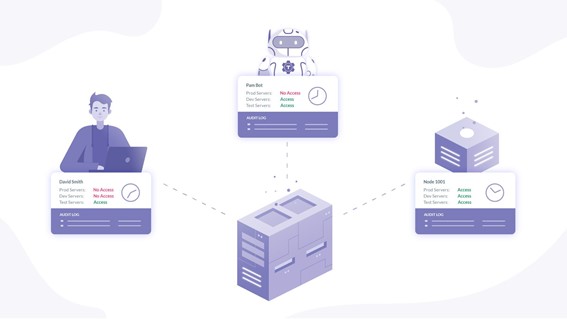

O primeiro passo para projetar uma arquitetura de confiança é decidir quem tem permissão para fazer o quê - e esse é provavelmente o levantamento mais pesado. Você precisa determinar quem tem acesso a quais recursos, e isso se baseia em quais são os recursos para que cada indivíduo possa fazer seu trabalho. E então você precisa se certificar de que os dispositivos que as pessoas estão usando estão devidamente protegidos.

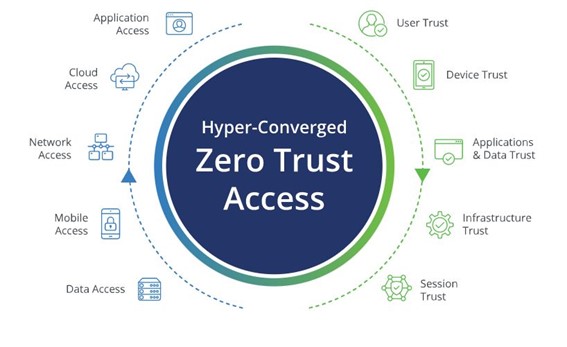

O estabelecimento de Zero Trust Access (ZTA) envolve controles de acesso a aplicativos abrangentes, tecnologias poderosas de controle de acesso à rede e fortes recursos de autenticação. Um aspecto do Zero Trust Access que se concentra no controle de acesso aos aplicativos é o Zero Trust Network Access (ZTNA). ZTNA estende os princípios do ZTA para verificar usuários e dispositivos antes de cada sessão de aplicativo para confirmar que eles estão em conformidade com a política da organização para acessar esse aplicativo. O ZTNA oferece suporte à autenticação multifator para manter o mais alto grau de verificação.

Também é essencial garantir que os usuários não tenham níveis de acesso inadequados ou excessivos. Adotar a prática da ZTA de aplicar privilégios de “menor acesso” como parte do gerenciamento de acesso significa que, se uma conta de usuário for comprometida, os cibercriminosos terão acesso apenas a um subconjunto restrito de ativos corporativos. É semelhante à segmentação de rede, mas por pessoa. Os usuários só devem ter permissão para acessar os ativos de que precisam para sua função de trabalho específica.

Certificando-se de que todos os dispositivos estão protegidos com Zero Trust

A segurança dos dispositivos também desempenha um papel fundamental na implementação de uma política de segurança.

É fundamental garantir que os dispositivos que as pessoas estão usando estejam devidamente protegidos. Isso é particularmente importante porque os dispositivos IoT proliferam e se tornam alvos maiores para os ciberataques.

Um benefício do ZTA é que ele pode autenticar dispositivos de endpoint e IoT para estabelecer e manter um controle de gerenciamento completo e garantir a visibilidade de cada componente conectado à rede. Para dispositivos IoT sem periféricos, as soluções de controle de acesso à rede (NAC) podem realizar detecção e controle de acesso.

Usando políticas NAC, as organizações podem aplicar os princípios de confiança de menor acesso a dispositivos IoT, concedendo apenas acesso de rede suficiente para desempenhar sua função.

Desenvolvendo uma forte política de segurança

Você precisa desenvolver e executar um plano que garanta protocolos e políticas consistentes que são implementados em toda a rede. Não importa quem, onde ou o que eles desejam acessar, as regras devem ser consistentes. Isso significa que você precisa encontrar ferramentas de segurança Zero Trust que não sejam apenas na nuvem, por exemplo, porque se você opera uma rede híbrida, precisa da mesma em seu campus físico e em seus funcionários / ativos remotos.

Comparativamente, poucas empresas estão operando apenas na nuvem; a maioria adotou uma abordagem híbrida e, ainda assim, muitos provedores de soluções de confiança estão desenvolvendo soluções apenas em nuvem.

No ano passado, as organizações começaram a depender mais de ambientes híbridos e com várias nuvens para ajudar a dar suporte a seus requisitos contínuos de transformação digital.

Um aspecto importante a considerar é a diferença em cada uma das plataformas de nuvem

Cada um tem diferentes ferramentas e funções de segurança integradas com diferentes recursos, estruturas de comando, sintaxe e lógica. O data center ainda é outro ambiente. Além disso, as organizações podem estar migrando para dentro e para fora das nuvens.

Cada nuvem oferece vantagens exclusivas e é essencial para a organização ser capaz de usar aquelas que atendem às suas necessidades de negócios; a segurança cibernética não deve impedir isso.

Ainda assim, com cada provedor de nuvem oferecendo serviços de segurança diferentes usando ferramentas e abordagens diferentes, cada uma de suas nuvens se torna um silo independente em uma infraestrutura de segurança de rede fragmentada - não uma configuração ideal.

Implementando uma arquitetura de Zero Trust para uma segurança mais forte

Como o perímetro da rede continua a se dissolver, em parte devido às tecnologias de computação de ponta e à mudança global para o trabalho remoto, as organizações devem fazer uso de todas as vantagens de segurança existentes. Isso inclui saber como implementar uma estratégia de segurança de confiança.

Como existem tantas ameaças externas e internas, é apropriado tratar cada pessoa e coisa que tenta obter acesso à rede e seus aplicativos como uma ameaça. Medidas de segurança sem confiança não exigem uma revisão total da rede, mas resultam em uma blindagem de rede mais forte.

Ao fazer o trabalho árduo inicial de estabelecer o Zero Trust Access e sua ramificação, Zero Trust Network Access, você estará aliviando sua equipe de segurança de TI de trabalho adicional e aumentando significativamente seu quociente de segurança.

Saiba mais sobre as soluções Fortinet em nosso site

OT ajuda com processos, dispositivos e infraestrutura

OT ajuda com processos, dispositivos e infraestrutura SASE Unificado: A Terceira Era da Segurança de Perímetro

SASE Unificado: A Terceira Era da Segurança de Perímetro